1 | 一、 |

1 | 一、 |

1 | 一、 |

1 | 一、 |

对于某个待共享的文件夹 /ftp/Shared 可以按照以下方法设置多个用户访问

此方法同时适用于ftp、samba、qB等需多用户访问读写的文件夹情况

添加新共享专用用户组 sudo groupadd ftp

设置待共享文件夹用户组为此用户组 sudo chown :ftp /ftp/Shared

添加用户到此用户组 sudo usermod -a -G ftp jeremie ,此处进行多次,将所有需共享的用户都添加到此用户组中

【注意:用户的用户组更新后,如果当前用户已经处在登陆状态,则需要退出并重新登陆,用户的用户组信息才会更新[1]】

设置待共享文件夹的属性为 sudo chmod 2770 /ftp/Shared

在此处参数有以下释义[2]

1 | Now you have some decisions to make about what you want those users to be able to do: |

参见:

[1]: https://askubuntu.com/questions/313089/how-can-i-share-a-directory-with-an-another-user

[2]: https://wiki.archlinux.org/title/users_and_groups

FROM : https://github.com/jks-liu/zhihu/blob/master/ham-license-type-a.md

#! https://zhuanlan.zhihu.com/p/344389487

本文GitHub地址是https://github.com/jks-liu/zhihu/blob/master/ham-license-type-a.md。

本文力求用最简单的语言,详细介绍你需要掌握的所有内容。让你既知其然,又知其所以然。

最后更新时间:2021年4月21日

本人这个月13号考试,下图是我的准考证。由于本人接触这个领域也不久,下文有何不妥之处,还望指出。最新消息,考试已过。虽然没有具体的分数,但应该是满分。所以我相信,每一个把这个教程看两遍(实指)的人都可以高分通过。

现在几乎所有地区都可以手机APP报名。APP的名字叫“智谱”。APP中点击下面的“特别入口”,选择“业余无线电”-“业余无线电爱好者”,点“进入”再选择“考试报名”就可以了。

友情提示:请携带2B铅笔,上海目前还是笔试,很多其它地区已经改为了机试。我考试的时候有一半的人都没带2B铅笔,临时去买的(也包括我)。

简单来说,想要合法地操作业余无线电设备,需要以下几个步骤:

考试分多个等级,新人只能考A类。

A类考试共30道单选题,时间40分钟,对25道(含)以上合格。开考十五分钟可以交卷,一半此时大部分人都会交卷。考完试一般十天内会公布结果。

题目从题库中随机抽取,题库可从这里下载。所以题目的第一个选项是正确答案,当然,真正考试的时候会打乱选项。A类题库共361题。

各种资料链接(最后更新于2020年12月1日):

这里直接按照考试大纲的顺序编写本教程。所以本教程是针对本考试最系统的教程。

凡是题库中出现的知识点(意味着可能会考到),我会着重强调,或将对应的文字加粗。注意,这些强调的内容都是题库中的,考试可能会考的内容。不求你会背诵,至少看到选项的时候你会选。

由于这是一个考试指南,所以里面我也会夹杂一些记忆技巧,助你通过考试。

想了解业余无线电其它知识的朋友,推荐童效勇、陈方的《业余无线电手册》,最新版本是第五版。这可能是大部分人的启蒙书籍吧。

法律法规粗看比较难记,但其有内在的逻辑。运用你的常识和经验,多看几遍,应该不难。

业余无线电的上位是无线电。

无线电管理的最高法律文件是《中华人民共和国无线电管理条例》。其立法机关是国务院和中央军委。

记忆要点:无线电关系国家安全,所以需要军委共同管辖。

无线电的主管部门是各级无线电管理机构。

业余无线电管理的最高法律文件是《业余无线电台管理办法》,其立法机关是大名鼎鼎的工信部(工业和信息化部)。注意:考试的时候看清楚题干中问的是无线电还是业余无线电。

注:若无特别说明,引用的法条默认出自《业余无线电台管理办法》。再次强调,我加粗的,都是考试可能考的。

第三条 国家无线电管理机构和省、自治区、直辖市无线电管理机构(以下简称地方无线电管理机构)依法对业余无线电台实施监督管理。

国家无线电管理机构和地方无线电管理机构统称无线电管理机构。

考试会问你业余无线电的监管部门,当然你可以说是各级无线电管理机构。题库的答案是国家无线电管理机构和地方无线电管理机构,当然啦,是一个意思。对于一个问题,答案经常会有各种不同的说法,我尽量将题库中的答案选项直接呈现给你,以求混个眼熟,毕竟通过考试是我们很重要的一个目的。考试还会问你地方无线电管理机构指的是什么,显然从上面法条可知是省、自治区、直辖市无线电管理机构。

第四条(第三款) 依法设置的业余无线电台受国家法律保护。

我国对无线电管理术语 “业余业务”、“卫星业余业务”和“业余无线电台” 做出具体定义的法规文件是《中华人民共和国无线电频率划分规定》。

- 业余业务 amateur service:供业余无线电爱好者进行自我训练、相互通信和技术研究的无线电通信业务。业余无线电爱好者系指经正式批准的、对无线电技术有兴趣的人,其兴趣纯系个人爱好而不涉及谋取利润。

- 卫星业余业务 amateur-satellite service:利用地球卫星上的空间电台开展与业余业务相同目的的无线电通信业务。

- 业余电台 amateur station:用于业余业务的电台。

强调业余无线电爱好者系指经正式批准(有证) 的、对无线电技术有兴趣的人,其兴趣纯系个人爱好而不涉及谋取利润。

无线电管制是指在特定时间和特定区域内依法采取的对无线电波的发射、辐射和传播实施的强制性管理。管理措施包括:

决定实施无线电管制的机构为

违反无线电管制命令和无线电管制指令的由国家无线电管理机构或者省、自治区、直辖市无线电管理机构;违反治安管理规定者由公安机关处罚。处罚包括(需要记忆):

不同类别业余无线电台的主要区别在于允许发射的频率范围和最大发射功率。

业余无线电台专用无线电发射设备的重要特征是发射频率不得超出业余频段。

第六条 申请设置业余无线电台,应当具备下列条件:

申请设置业余无线电台应当具备的条件有:

个人申请设置具有发信功能的业余无线电台的年龄条件是年满十八周岁。具备《业余无线电台操作证书》者操作业余无线电台不受年龄限制。

这意味着(不满十八周岁的)中小学生可以考取《业余无线电台操作证书》并独立操作具有发信功能业余无线电台,但不能申请设置属于自己的电台,只能使用别人的。

个人申请设置具有发信功能的业余无线电台的年龄条件是年满十八周岁。具备《业余无线电台操作证书》者操作业余无线电台不受年龄限制。熟悉无线电管理规定、具备国家规定的操作技术能力并取得相应操作技术能力证明就可以使用业余无线电台。

国家无线电管理机构和地方无线电管理机构(或其委托单位) 负责组织A类和B类业余无线电台所需操作技术能力的验证。

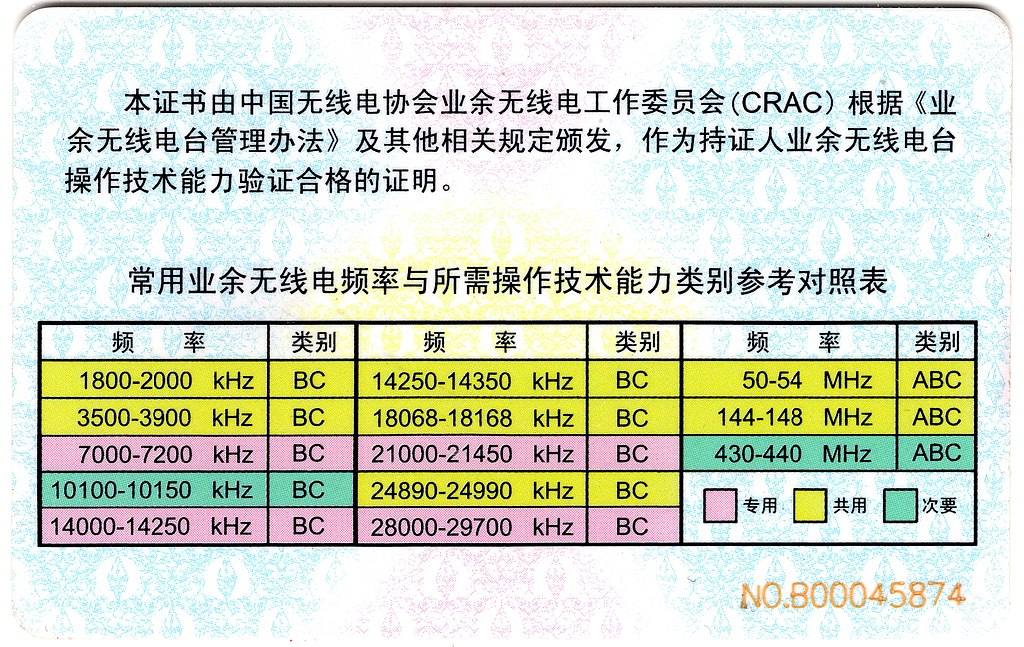

注意“业余无线电台操作证书”的颁发机构是中国无线电协会,不是中国无线电运动协会,也不是地方无线电协会。

第四条(第一款) 设置业余无线电台,应当按照本办法的规定办理审批手续,取得业余无线电台执照。

第四条规定了设置业余电台的必要步骤。

按照《业余电台管理办法》规定,申请设置使用配备有多台业余无线电发射设备的业余无线电台,应该视为一个业余电台,指配一个电台呼号,但所有设备均应经过核定并将参数载入电台执照。

个人申请设置业余无线电台应当提交的书面材料为:

申请设置中继台、信标台、空间台和技术参数需要超出管理办法规定的特殊业余电台时,在《业余无线电台设置(变更)申请表》 的“台站种类”应选择 “特殊” 类。申请设置此类特殊业余电台由地方无线电管理机构受理和初审后交国家无线电管理机构审批。

负责受理设置业余无线电台申请的机构为设台地地方无线电管理机构或其正式委托的代理受理服务机构。审批机构为

按照在省、自治区、直辖市范围内通信所申请设置的业余无线电台,如想要将通信范围扩大至涉及两个以上的省、自治区、直辖市或者涉及境外,或者要到设台地以外进行异地发射操作,须办理下列手续:事先向核发执照的无线电管理机构申请办理变更手续,按相关流程经国家无线电管理机构或其委托的设台地的地方无线电管理机构批准后,换发业余无线电台执照。

业余无线电台执照有效期届满后需要继续使用的,应当在有效期届满一个月前内向核发执照的无线电管理机构申请办理延续手续。注意,上面这个说法是不对的,只是题库里是这么写的,所以为了考试的目的我记在这里。这个问题题库里还有另一个选项:有效期届满一个月之内,我看不出来这两个说法有什么不同。这里我列出法律原文《业余无线电台管理办法》

第十三条 业余无线电台执照由国家无线电管理机构统一印制。

业余无线电台执照的有效期不超过五年。业余无线电台执照有效期届满后需要继续使用的,应当在有效期届满前三十日以前向核发执照的无线电管理机构申请办理延续手续。

从这里可以看到有两个问题:

所以,比如你的执照是五月五号到期,那你应该在四月五号前办理延续手续。

因改进或调整业余发射设备使业余无线电台的技术参数超出其业余无线电台执照所核定的范围时应及时向核发执照的无线电管理机构申请办理变更手续,换发业余无线电台执照。

终止使用业余无线电台的,应当向核发业余无线电台执照的无线电管理机构申请注销执照。

业余无线电发射设备的频率容限和杂散域发射功率/杂散发射最大允许功率电平必须符合国家的相关规定。具体要求见《中华人民共和国无线电频率划分规定》的附录1和2。一般用百万分之几或者赫兹表示,注意是百万。杂散域发射功率通常使用下述单位表示:绝对功率dBm、低于载波发射功率的分贝值dBc、低于PEP发射功率的相对值dB。

记得分贝毫瓦(dBm)依次类推还有dBμ,考试是会考的,当然不考公式,会给你一个值,让你转换另一个值。

灵活运用上面的公式。比如,问你5W是多少,显然应该是30到40之间的一个数,就选那个就行。

对于dBμ,就是以1 μW为标准的功率绝对值。如果你搞不懂上面的公式,就记住下面一点:

$$x\ dBm = (x+30)\ dBμ$$

比如

$$10\ dBm = 40\ dBμ$$

然后看到dBμ,就先转换为dBm在进行计算。

比如,0.25W,换算成dBm,应该是20到30间的一个数。那换算成dBμ,就加上30,应该是50到60间的一个数。

有时候有两个选项符合要求,需要计算。如果你不想计算,记得不要选择结尾是5的那个选项,什么25、35、45都不要选,剩下的那个就是正确答案。

依次类推还有dBW,如果你不想计算,记得一点,题库里的dBW都不是正确答案。

$$x\ dBm = (x-30)\ dBW$$

指配频率 assigned frequency

指配给一个电台的频段的中心频率。

频率容限 frequency tolerance

发射所占频段的中心频率偏离指配频率,或发射的特征频率偏离参考频率的最大容许偏差。

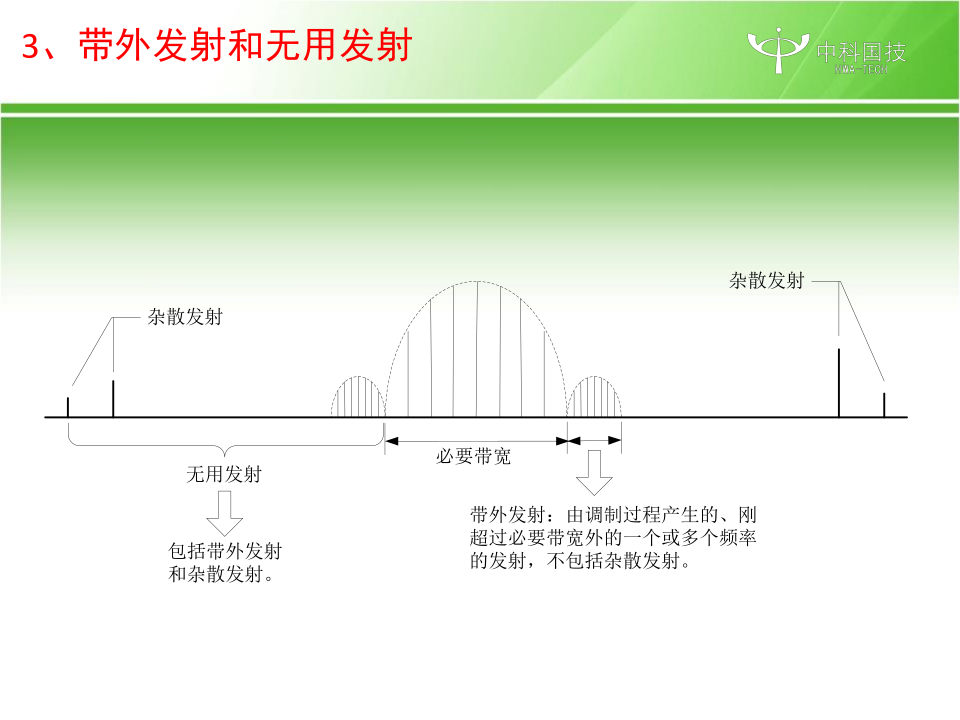

杂散发射 spurious emission

必要带宽之外的一个或多个频率的发射,其发射电平可降低而不致影响相应信息的传输。杂散发射包括谐波发射、寄生发射、互调产物及变频产物,但带外发射除外。

带外发射 out-of-band emission

由于调制过程而产生的、刚超出必要带宽的一个或多个频率的发射,但杂散发射除外。

无用发射 unwanted emissions

包括杂散发射和带外发射。

(发射的)带外域 out-of-band domain(of an emission)

是指刚超出必要带宽而未进入杂散域的频率范围,在此频率范围内带外发射为其主要发射产物。基于产生的源而定义的带外发射,主要产生在此带外域中,也会在杂散域中延伸一小部分。同样地,主要产生在杂散域中的杂散发射也可能在带外域中产生。

(发射的)杂散域 spurious domain(of an emission)

带外域以外的频率范围,在此频率范围内杂散发射为其主要发射产物。

杂散域发射功率通常用发射机连接天馈线的输出端的杂散发射频率的峰包功率或平均功率表示,其参考测量带宽主要取决于发射机的无线业务种类。杂散域发射功率也可以用电场强度或地球表面功率通量密度(pfd)等效表示。

图片来自聂杏春的无线电设备杂散发射技术要求和测量方法,版权归原作者所有。

比如一台发射机,工作频率为145.000MHz,但在435.000MHz的频率上也有发射,显然从上图可知属于杂散发射。

业余无线电台使用的发射设备必须符合下列条件

业余无线电台专用无线电发射设备的发射频率必须满足发射频率不能超越业余业务或者卫星业余业务频段,不需要包含所有业余业务或者卫星业余业务频段。

所以总结一下对发射设备的要求:

A类业余无线电台允许发射的发射频率为30-3000MHz范围内的各业余业务和卫星业余业务频段。

《中华人民共和国物权法》第五十条(第几条就不用记了,只要记住《物权法》就行)规定,无线电频谱资源属于国家所有,所以无线电频率的使用必须得到各级无线电管理机构的批准。《中华人民共和国无线电频率划分规定》 规定了业余无线电台使用的频率。当然,《中华人民共和国民法典》将于2021年正式生效,《物权法》将同时废止,所以以后题库应该会修改,大家注意。《民法典》第二百五十二条:无线电频谱资源属于国家所有。

注意上表中的单位。

//: # Mark

专用的频段(需要记忆),即上表粉色 Mark

我国分配给业余业务和卫星业余业务与其他业务共用、并且业余业务和卫星业余业务作为主要业务的频段(上表黄色)有(考试只要记得以下VHF和UHF的频段,实际上只有VHF频段):Mark

144-144.035MHz频段我没有找到相关法律法规的明确规定。根据这份BAND PLAN,这个频段被用于月球面反射通信(EME,Earth–Moon–Earth communication)。

//: # Mark TODO

分配给业余业务和卫星业余业务与其他业务共用、并且业余业务和卫星业余业务作为唯一主要业务的频段的个数为3个。在3GHz以下的该类频段为144-146MHz。

//: # Mark TODO

我国分配给业余业务和卫星业余业务与其他业务共用、并且业余业务和卫星业余业务作为次要业务的1200MHz以下频段有(需要记忆),上表绿色

431.9-432.240MHz频段,根据这份India National Spectrum Plan (INSP) for Amateur Radio Service,也是用于EME通信。

业余无线电台在业余业务、卫星业余业务作为次要业务使用的频率或者与其他主要业务共同使用的频率上发射操作时,应当遵守无线电管理机构对该频率的使用规定。业余无线电台在无线电管理机构核准其使用的频段内,享有平等的频率使用权。

划分、分配、指配,请熟记下列定义

上面几个概念有点绕,准确注意对象可帮助记忆

在频率划分表中,一个频带被标明划分给多种业务时,这些业务被分为主要业务和次要业务。

《中华人民共和国无线电频率划分规定》3.2.1(3)规定:(下面三条需要记忆)

次要业务台站

a) 不得对业经指配或将来可能指配频率的主要业务电台产生有害干扰;

b) 不得对来自业经指配或将来可能指配频率的主要业务电台的有害干扰提出保护要

求;

c) 可要求保护不受来自将来可能指配频率的同一业务或其他次要业务电台的有害干

扰。todo typo

无线电管理机构核发业余无线电台执照时,同时指配业余无线电台呼号。如业余无线电爱好者对业已指配给自己的电台呼号不满意,不可以申请另行指配业余无线电台呼号。核发业余无线电台执照的无线电管理机构已经为申请人指配业余无线电台呼号的,不另行指配其他业余无线电台呼号。

各地业余无线电台呼号前缀字母和后缀字符的可用范围由国家无线电管理机构编制和分配。

业余无线电爱好者不可以要求设台地所在地方无线电管理机构给予指配超出业已分配给该地方的前缀字母和后缀字符可用范围的业余无线电台呼号

设台地迁入其他省、自治区或者直辖市时,设台人可从下面方法中二选一:

《业余无线电台管理办法》规定业余无线电台按以下办法(需要记忆)设置、正确使用业余无线电台呼号

业余无线电台分区表(考试应该不考)

第1区:北京

第2区:黑龙江 吉林 辽宁

第3区:河北 内蒙古 山西 天津

第4区:江苏 山东 上海

第5区:福建 江西 浙江

第6区:安徽 河南 湖北

第7区:广东 广西 海南 湖南

第8区:贵州 四川 云南 重庆

第9区:甘肃 宁夏 青海 陕西

第0区:西藏 新疆

例LK0079:由国家无线电管理机构批准设台的北京火腿的电台呼号为BH1AAA,把电台带到西安去使用,则本台呼号应该为B9/BH1AAA。这种操作称为异地发射操作。

例LK0084:某业余无线电爱好者,自己所设置的业余无线电台呼号为BH1ZZZ。现该爱好者到业余无线电台BH9YYY做客并在该台进行发射操作。应当使用的呼号BH9YYY或者B9/BH1ZZZ。这种操作称为客席发射操作。

例LK0093:BH1ZZZ由北京迁入河北省,并办妥了由河北无线电管理机构指配使用原电台呼号的全部手续,领取了新的业余无线电台执照。该台在日常通信时应使用呼号B3/BH1ZZZ。

业余电台的法定用途为业余无线电爱好者进行自我训练、相互通信和技术研究,严禁用于以下目的

第四条(第二款) 国家鼓励和支持业余无线电通信技术的研究、普及和突发重大自然灾害等紧急情况下的应急无线电通信活动。

当我说一个行为时错误的,意味着这个行为是被禁止的,是违法的。

任何时候都应当使用明语及业余无线电领域公认的缩略语和简语。

业余无线电台实验新的编码、调制方式、数字通信协议或者交换尚未公开格式的数据文件时,应事先尽可能采取各种办法向信号可能覆盖范围内的业余无线电爱好者公开有关技术细节,并提交给核发其业余无线电台执照的地方无线电管理机构。

由国家无线电管理机构审批的业余无线电台在设台地以外的地点进行异地发射操作时,既要符合业余电台执照所核定的各项参数约束,又要遵守操作所在地的地方无线电管理机构的相关规定。

具备国家无线电管理机构规定的操作技术能力并具有法律规定有效证明文件、但还没有获准设置自己的业余电台的人可以到业余电台进行发射操作。使用所操作业余电台的呼号,由该业余电台的设台人对操作不妥而造成的有害干负责。

尚未考得《业余电台操作证书》的人在接受业余电台培训中实习发射操作必须已接受法规等基础培训、必须由电台负责人现场辅导、必须在执照核定范围以及国家规定的操作权限内、进行短时间体验性发射操作实习。

业余无线电台设置人应当确保其无线电发射设备处于正常工作状态,避免对其他无线电业务造成有害干扰。

业余无线电爱好者不得接收与业余业务和卫星业余业务无关的信号。无意接收到非业余业务和卫星业余业务的信息时不得传播、公布。

国家禁止利用业余无线电台从事发布、传播违反法律或者公共道德的信息的行为。

国际电联规定的确定发射电台辐射功率的原则为发射电台只应辐射为保证满意服务所必要的功率。

业余电台通信受到违法电台或者不明电台的有害干扰时,应不予理睬,收集有关信息并向无线电管理机构举报。

在突发重大自然灾害等紧急情况下,业余无线电台才可以和非业余无线电台进行规定内容的通信。内容限于与抢险救灾直接相关的紧急事务或者应急救援相关部门交办的任务。

业余中继台的设置和技术参数等应符合国家以及设台地的地方无线电管理机构的规定。

业余中继台必须

选择144MHz或430MHz业余模拟调频中继台同频段收发频差的原则是采用业余无线电标准频差,即144MHz频段600kHz,430MHz频段5MHz。

业余中继台的使用原则是除必要的短暂通信外,应保持业余中继台具有足够的空闲时间,以便随时响应突发灾害应急呼叫。

如果你知道另一个电台的呼号,想要在中继上呼叫他,你应该呼叫对方的呼号,并报出自己的呼号。

法规和国际业余无线电惯例要求业余电台日志记载的必要基本内容是(英文缩写也要记忆):

通信时间 DATE、TIME

通信频率 FREQ

通信模式 MODE

对方呼号 CALL(对方)

双方信号报告 RST(双方)

迫切需要方卡回寄卡片时,应直接向对方地址邮寄卡片并附加SASE(self-addressed stamped envelope) TODO

不是作为联络或收听证明而交换QSL卡片时,应填上“Eye ball QSO”等有关说明,不应赠送空白卡片 TODO

业余无线电台设置、使用人应当接受无线电管理机构或者其委托单位的监督检查。

《中华人民共和国刑法》第二百八十八条 违反国家规定,擅自设置、使用无线电台(站),或者擅自占用频率,经责令停止使用后拒不停止使用,干扰无线电通讯正常进行,造成严重后果的,处三年以下有期徒刑、拘役或者管制,并处或者单处罚金。

任何核准的业余电台对频率享有平等的频率使用权。

例:某俱乐部约定了一个成员业余电台之间交流技术的网络频率,当遇有其他业余电台按通信惯例要求参加通信时,应无条件欢迎加入。

业余电台在发射调试信号进行发射功率和天线驻波比等检查时必须先将频率设置到无人使用的空闲频率、偏离常用的热点频率。

业余电台在发起呼叫前应先守听一段时间,确保没有其他电台正在使用频率。通过守听,没有听到信号还不足以确认频率空闲,因为有时听不到通信双方中的另一方,贸然呼叫会对已有的通信造成干扰。为避免这种情况,应该:先询问“有人使用频率吗”?确认没有应答方能发起呼叫。英语表达示例(需要记忆):

业余电台(以BH1ZZZ为例)用话音发起CQ呼叫的正确格式为:CQ、CQ、CQ。BH1ZZZ呼叫。Bravo Hotel One Zulu Zulu Zulu呼叫,BH1ZZZ呼叫。听到请回答。或英文**CQ CQ CQ.This is BH1ZZZ. Bravo Hotel One Zulu Zulu Zulu, BH1ZZZ is calling. I’m standing by.**。

业余电台BH1ZZZ用话音呼叫BH8YYY的正确格式为BH8YYY、BH8YYY、BH8YYY。BH1ZZZ呼叫。Bravo Hotel One Zulu Zulu Zulu,BH1ZZZ呼叫。听到请回答。。英文为**Bravo Hotel Eight Yankee Yankee Yankee, Bravo Hotel Eight Yankee Yankee Yankee, Bravo Hotel Eight Yankee Yankee Yankee.This is Bravo Hotel One Zulu Zulu Zulu. Bravo Hotel One Zulu Zulu Zulu, Bravo Hotel One Zulu Zulu Zulu is calling. I’m standing by.**。

BH1ZZZ希望加入两个电台正在通信中的谈话,正确的方法为:在双方对话的间隙,短暂发射一次“Break in!”或“插入!”,如得到响应,再说明本台呼号 “BH1ZZZ请求插入”,等对方正式表示邀请后,方能加入。以请求插入的方式加入两个电台正在通信中的谈话,应确认自己的加入不会影响原通信双方的乐趣。

业余电台之间进行通信,必须相互正确发送和接收的信息为(记忆):

当一部电台在呼叫CQ时,他的意思是非特指地呼叫任何一部电台。

回答一个CQ呼叫时先报出对方的呼号,再报出自己的呼号。

如果其他电台报告你在2米波段的信号刚才非常强,但是突然变弱或不可辨,这时你应当稍稍移动一下自己的位置,有时信号无规律反射造成的多径效应可能导致失真。

将一个频率作为一个频道存储在电台中可以让你快速切换到一个你经常使用的频率。

Q简语是一种标准化的三字母通信简略语,因短语开头字母均为“Q”而得名。(加粗的为考试可能会考的,需重点记忆)

业余无线电常用缩略语(加粗的为考试可能会考的,需重点记忆),根据题库又补充了很多 mark

注:带“*”的为普通通信常用缩语

天线缩写(需要记忆)TODO mark

中国在东八区(UTC+8),以为这比UTC时间快8小时。UTC时间时1点,那么北京时间就是9点;北京时间是1点,UTC时间就是前一天的下午5点。

//: #TODO mark

我国所属的CQ分区是23、24、27。

“ITU分区”是IARU的活动计算通信成绩的基础。我国所属的“ITU分区”有:33、42、43、44、50。

业余无线电通信梅登海德网格定位系统(Maidenhead Grid Square Locator)是一种:根据经纬度坐标对地球表面进行网格划分和命名,用以标示地理位置的系统。其格式为

辐射(radiation)是指任何源的能量流以无线电波的形式向外发出,包括闪电产生的电磁波。不包括导线中的各种信号/干扰,电场,磁场。

发射(emission)是指:由无线电发信电台产生的辐射或辐射产物。发射必须是无线电台,其它的电子设备,闪电等等都不能发射。

电流的单位是安(培)、A。电压的单位是伏(特)、V。电阻的单位是欧(姆)、Ω。功率(电能消耗的速率)的单位是瓦(特)、W。

国际单位制词头的符号(加粗的是可能考的,全都是粗的,😂)

注意上面大写的M和小写的m是不一样的。

音频所指的频率范围大致是16Hz - 20kHz。

只向一个方向流动的电流叫做直流。

电源两端电压的方向为从电源的正极到负极。电源(或信号源)内阻使其实际输出电压降低。

直流电路欧姆定律是说流过电阻的电流I,与两端的电压U成正比,与阻值R成反比。

$$I = \frac{U}{R}$$

如上图所示的正弦交流电

正弦交流电的平均值为0.

交流电频率为其每秒改变方向的次数,值为$\frac{1}{Period}$。

相位差通常用来描述两个或多个同频率正弦信号之间的时间滞后或超前关系。

电阻元件的“额定功率”参数是指该元件正常工作时所能承受的最大功率。

一般金属是导体,玻璃,木材,橡胶是绝缘体。

用通常的调频方式进行话音通信,必要带宽约为6.25kHz。

简单正弦波只包含一个频率分量。

$$x = sin(\omega{}t+\phi)$$

单个无限窄脉冲(数学上我们称其为狄拉克δ函数)在整个频谱内具有连续的均匀频率分量(其频谱也称为均匀谱或白色谱)。这个理解不了也没关系,记住我标粗的地方就行。

$$\delta(x) = \begin{cases} +\infty, & x = 0 \ 0, & x \ne 0 \end{cases}且\int_{-\infty}^\infty \delta(x) , dx = 1$$

包含多个频率分量的信号通过滤波器会发生频率失真。

符合国家或国际上规定的干扰允许值和共用标准的干扰不属于有害干扰。

可以组成完整无线电接收系统的功能部件组合是接收天线、解调器、输出部件。可以组成完整无线电发信系统的功能部件组合是射频振荡器、调制器、发射天线。

调制是以原始信号控制射频信号的幅度(Amplitude)、频率(Frequency)或相位参数(Phase)。我们分别称其为幅度调制(调幅AM)、频率调制(调频FM)、相位调制(调相PM),缩写需要记忆。

一个FM话音信号在频谱仪上显示为一条固定的垂直线,左右伴随一组对称的随语音出现和变化的垂直线。下面的gif是我录制的某电台频谱。特点是对称。

所以,频谱图最容易用来表达和解释模拟FM调制原理。对调频信号进行解调的过程称为鉴频。

下面介绍FM的两个概念,带宽和频偏

选择性表述了接收机区分不同信号的能力。

接收机“过载”通常是指输入信号过于强大,以致导致机内产生附加干扰。

常用的电源有两种,一种是开关电源(DC-DC),一种是线性稳压电源(LDO)。开关电源可以做得比变压器直接降压整流的线性电源轻巧是因为开关电源中变压器的工作频率高得多,可以缩小磁性材料截面和减少线圈匝数。关键词:工作频率。

无线电发射机的效率是指输出到天线系统的信号功率与发射机所消耗的电源功率之比。业余无线电发射机的效率总是明显低于1。所损耗的那部分能量绝大部分转化为热量,极小部分转化为无用信号的电磁辐射。

接收灵敏度是指无线设备正常工作所需的天线口最小信号接收功率。因此灵敏度指标数值越小,接收最小信号的能力越强。

衰减是指信号通过信道或电路后功率减少,衰落是指信号通过信道或电路后发生幅度随时间而起伏。

载波功率是指无线电发信机在无调制情况下,在一个射频周期内供给天线馈线的平均功率。

CTCSS(连续音频编码静噪系统,Continuous Tone-Coded Squelch System)是指调频发射机在发射的语音信号上附加一个人耳听不到的低频音频,用来打开接收机的静噪。记住前面的缩写。其属于模拟亚音频。当然有模拟亚音频,就有数字亚音频,这里就不展开了。

静噪灵敏度是指能够使静噪电路退出静噪状态的射频信号最小输入电平。

发射天线的作用是把无线电发射机输出的射频信号电流转换为空间的电磁波。接收天线系统的作用是把空间的有用电磁波转换为射频电压电流信号。

保证业余无线电通信接收机优良接收能力的主要因素是

由半波长偶极天线和馈电电缆构成的天馈系统,理想的工作状态是天线上只有驻波,馈线上只有行波。

在零仰角附近具有主辐射瓣的垂直接地天线,其振子的长度应为1/4波长的奇数倍。

通常把垂直偶极天线或者垂直接地天线称为“全向天线”,是因为它们在水平方向没有指向性,但在立体空间有方向性。振子电气长度为1/4波长的垂直接地天线的最大辐射方向为在水平方向没有指向性,在垂直方向指向水平面。垂直接地天线(GP)的构造为电气长度为1/4波长的垂直振子加一个“接地”反射体,因其简单而被大量应用于手持和车载业余电台,但这种天线的实际工作情况往往与理论值相差较大,尤其在频率较低的频段。最常见的原因是缺乏有效的接地反射体。改善办法是GP天线必须有足够大的接地反射体来形成振子镜像,否则谐振频率和阻抗都将与理论值有显著偏差,应尽量用大面积金属体与天线的接地端直接连接。

在电缆外面套铁氧体磁环(磁珠)可以减少在音频同轴电缆屏蔽层外皮中的感应射频电流。

天线分析仪可以用来测定天线当前的谐振频率。

直立天线发射的电磁波电场垂直于地面。

就大多数手持电台随机附送的“橡皮天线”来说,它的劣势是相对于全尺寸天线,它的发射和接收效率较低。

天线增益是指天线在最大辐射方向上的辐射功率密度与相同条件下基准天线的辐射功率密度之比。不同基准天线的选择,就有了不同的增益单位。题库里也有以下说法,天线的增益是相对于参考天线,在某一方向上信号强度的增加,这里主要强调的是天线的无源现象,由于能量守恒,有一个方向信号增强了,必然就有另一个方向信号减弱了。

各种增益单位:

由于dB已经是log后的值,所以他们的计算是简单的加减法。dBi与dBd的关系是(下面的公式要背得哟)

$$0\ dBd = 2.15\ dBi$$

例LK0932:比较4.5 dBd和5.85 dBi。解

例LK0933:比较2.9dBd和5.85dBi。5.85dBi比2.9dBd强0.8dB,计算留给读者做练习。

在为业余电台选购射频电缆作为天线馈线时,最重要的两项电气参数是:

射频同轴电缆在业余电台中的主要用处是将无线电信号从发射机传送到天线。

在业余无线电通信中,“驻波比”通常用来衡量负载与传输线的匹配质量。天线与馈线完美匹配时,在驻波表中显示的驻波比是1:1。天线与馈线的连接头接触不良时,可能导致驻波比不稳定读数。

馈线中的功率损耗会变成热量。

使用同轴电缆连接天线时,最好有一个较低的驻波比,因为低驻波比使能量更有效率地传送,减少损耗。

因为同轴电缆使用方便,与周围环境之间的相互影响小,所以在业余无线电界的使用相对于其他馈线来说更多。

通过同轴电缆的信号频率越高,通常损耗越高。

对于400MHz以上的信号,通常会使用的同轴电缆连接器N型连接器。

导致同轴电缆损害的最常见的原因是什么电缆受潮。因为紫外线能破坏电缆的外皮,使水分渗入,所以要求同轴电缆的外皮能抵挡紫外线。和固体电介质同轴电缆相比,空气电介质同轴电缆的劣势是要采取特别的手段来防止水分进入电缆。但空气介质同轴硬电缆在VHF和UHF频段的损耗最小。

业余无线电普遍使用的同轴电缆的特性阻抗是50欧姆。

无线电波在真空中的速度(即光速)299 792 458 米/秒,我们用字母,由于长度单位米时用光速,所以上面的值没有小数点。约为3x10^8米/秒。电波在天线导线中的传播速度大约是真空波速的0.95倍。常用业余频段的电波在同轴电缆中的传播速度大约是真空波速的0.65倍。

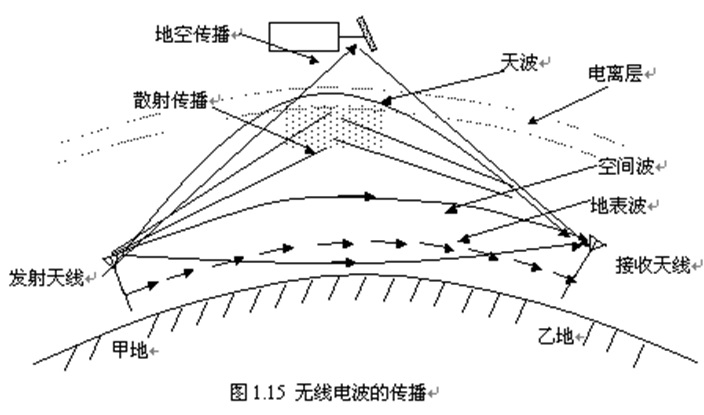

无线电波按传播方式可主要分为地面波、天波、空间波、散射波等。注意虚线上面的实线和下面的实线都是空间波,一个是发射天线直接传给接受天线,一个是经地面反射。而地波(虚线)是沿着地球表面传播,也称地表波。

图片来自高频电子技术 第 1 章,版权归原作者所有。

地波的衰减因子取决于电波频率、地面导电率和传播距离。

决定超短波视距传播距离极限的主要因素发射天线和接收天线离地面的相对高度值。

多径传播对UHF波段或VHF波段数据通信的影响是可能使误码率增大。

无线电波在自由空间中的传播路径损耗与距离的平方成正比,与频率的平方成正比。

在一个周期内,电磁波走过一定的距离,这个距离叫做波长。

无线电波是一种电磁波,所以其两个组成部分是电场和磁场。一般我们把在空间中传播的电磁波叫做无线电波。

$$c = fλ$$

其中c是光速,f是频率,λ是波长。显然频率和波长成反比。如果我们选择兆赫数(MHz),波长选择单位米,则它们的数量关系近似是

$$波长 = \frac{300}{频率}$$

如果你收到了一个从上千公里以外的距离传播过来的VHF信号,最可能的原因是信号被突发E电离层反射过来。

假负载的主要作用是在测试设备时不让无线电信号真正地发射出去。

收发信机面板上或设置菜单中的符号VOX代表发信机声控,接入后将根据对话筒有无语音输入的判别自动控制收发转换

收发信机中的PTT是指按键发射,有信号(一般为对地接通)时发射机由等待转为发射

收发信机中的静噪控制的目的是在没有信号的情况下,关闭音频输出,使其不会输出噪音

收发信机面板上或设置菜单中的符号SQL代表静噪控制,检测到接收信号低于一定电平时关断音频输出

有些调频接收机的参数设置菜单有NFM和WFM两种选择。它们的含义是

一些VHF/UHF业余无线电调频手持对讲机或车载台的设置菜单中有“全频偏”和“半频偏”的选择,分别表示信道间隔为25kHz或者12.5kHz

某些对讲机具有发送DTMF码的功能。缩写DTMF指的是双音多频编码,由8个音调频率中的两个频率组合成的控制信号,代表16种状态之一,用于遥控和传输数字等简单字符

某些对讲机具有发送CTCSS码的功能。缩写CTCSS指的是亚音调静噪,即从67-250.3Hz的38个亚音调频率中选取一个作为选通信号,代表38种状态之一,接收机没有收到特定的选通信号时自动关闭音频输出

不能在FM话音通信时单凭接收机听到对方语音的音量大小来准确判断对方信号的强弱,因为鉴频输出大小只取决于射频信号的频偏,而且正常信号的幅度会被限幅电路切齐到同样大小。

调频接收机没有接收到信号时,会输出强烈的噪声。关于这种噪声由天线背景噪声和机内电路噪声的随机频率变化经鉴频形成,其大小与天线接收到的背景噪声幅度无关,这里的重点是与天线接收到的背景噪声幅度无关

如果业余中继台发射机被断断续续的干扰信号所启动,夹杂着不清楚的语音,根据覆盖区内其他业余电台的监听,确定中继台上行频率并没有电台工作。则可能是中继台附近的两个其他发射机的强信号在中继台上行频率造成了互调干扰

必须反对业余电台在进行业余卫星通信时使用超过常规要求的发射功率,因为过强的上行信号会使卫星转发器压低对其他信道的转发功率

直射和经地面反射等多条路径到达的电波相位不同,互相叠加或抵消造成衰落(多径效应),因此即使在空旷平地,接收到的本地VHF/UHF信号强度也可能会随着接收位置的移动而发生变化。甚至在相距不远的两点接收同一个远方信号,多径干扰也会造成信号强度发生很大差别,且差别随两点间距离的增大呈周期性变化。

如果对方报告你的调频电台发射的信号听起来失真严重、可辨度差,可能的原因是

我们经常使用万用表测量

万用电表的电压挡可大致判断一个干电池是否已经失效

万用电表的电阻挡可测量一个元件是否短路,显然短路时电阻为0

在电阻挡试图测量电压有可能损坏万用表

电压表应并联至电路中

电流表应串联至电路中

劣质开关电源的开关电路的谐波辐射会造成对无线电接收机的电磁干扰。

移动车载电台通常使用的电源电压是约12伏特。

防止设备外壳带电危险的措施包括

将所有的交流供电设备全部连接至一个安全地线

安装漏电保护断路器

所有使用交流供电的设备的电源线都使用带有单独保护地线端的三线插头

可充电电池

不可充电电池(需要记住)

将蓄电池连接与汽车的蓄电池并联,并且发动汽车可以在电网停电的状况下给一个12伏的铅酸蓄电池充电。

铅酸蓄电池的充电和放电进行得过快,电池可能会过热,甚至释放出可燃气体,甚至可能爆炸;所以如果通风不良,会有有爆炸风险的气体聚集的潜在危险

移动车载台的直流电源负极应当接在电池的负极或发动机的接地带。

无线电测向可以用来定位无线电噪音源或者恶意干扰源。

安全电压是指不致使人直接致死或致残的电压。标准国家标准GB3805-83《安全电压》,一般环境条件下允许持续接触的“安全特低电压”为24V。

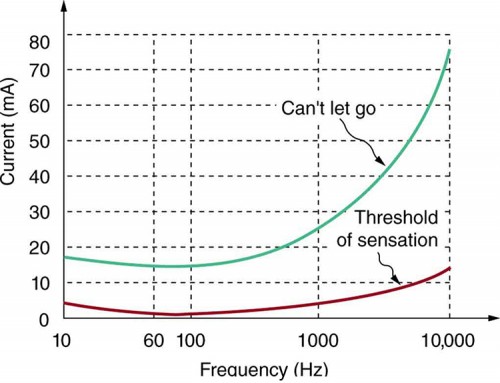

上图来自Electric Hazards and the Human Body,版权归原作者所有。

上图是交流电对人体危害与频率的关系。上面的绿线表示触电电流,下面的红线表示有感觉时的电流。可以看到,当频率在70Hz左右的时候,人体对其最敏感,也就是说最危险;而在高频(包括HF,VHF,UHF)时,危险反而更小。所以,在相同电压有效值时,我们把它们按危险程度由高到低排列是工频(50 Hz)> 直流 > HF射频 > VHF射频 > UHF射频。可以这样理解(网上是这么说的,我不保证是对的),工频(50 Hz)由于和心脏的频率比较接近,所以最危险;高频电流直接从人体表面流过,所以伤害较小(但绝不是没有伤害),但皮肤容易灼伤。

如遇设备、电线或者电源引起失火,正确的处置为立即切断电源,使用二氧化碳灭火器灭火,这里强调二氧化碳灭火器。

必须带电检修由市电供电的无线电设备时,应做到双脚与地绝缘,单手操作,另一只手不触摸机壳等任何与电路设备有关的金属物品,这里强调双手不能形成回路。

设备电源拔掉电源线以后充满高电压的电容器依然可能造成电击。

自制一台由220伏交流供电的设备,推荐在交流电源入口火线端串联安装保险丝。

防雷装置的作用是防止雷电危害。传统防雷装置的主要组成部分是

在为同轴电缆馈线安装避雷器时应当注意将所有避雷器的地线接到同一个金属板上,然后将这个金属板接到室外的接地极。

VHF和UHF信号属于非电离辐射。

我国业余电台应该遵守的关于电磁辐射污染的具体管理规定文件为国家标准《电磁辐射防护规定》。其规定输出功率不大于15W的移动式无线电通信设备,以及等效辐射功率在0.1-3MHz不大于300W、在3MHz-300GHz不大于100瓦的辐射体是可以免于管理的电磁辐射体。凡其功率大于豁免水平(3MHz以上等效辐射功率100瓦)的一切电磁波辐射体的所有者,必须向所在地区的环境保护部门申报、登记,并接受监督。其拥有者负责对超过豁免水平(3MHz以上等效辐射功率100瓦)电磁波辐射体所在的场所以及周围环境的电磁辐射水平进行监测。当监测到超过豁免水平的电磁辐射体使环境电磁辐射水平超过规定的限值时,必须尽快采取措施降低辐射水平,同时向环境保护部门报告。对超过豁免水平的电磁辐射体的环境电磁辐射水平监测应在在距辐射体天线2000米以内最大辐射方向上选点测量。《电磁辐射防护规定》所规定的电磁辐射防护限值的公众照射基本限值,其基本计量方法规是一天24小时内任意6分钟内全身平均的比吸收率(SAR)应小于每公斤体重限值,其中对30MHz- 3GHz的要求最为严格。由于人体会对某些特定频率的电磁波吸收量更大,因此电磁辐射防护规定国家标准中的照射限值随着频率的变化而不同。

假设中继台的收、发信机共用天线,上下行频率分别为F1和F2。要防止中继台发射机对接收机产生干扰,应在发信机与天线间串联中心频率为F1的带阻滤波器,在收信机与天线间串接中心频率为F2的带阻滤波器。这里强调对于中继台而言,上行频率是收信频率(F1),所以收信机要屏蔽发信机的频率(F2)就要串联一个F2的带阻滤波器。

要防止业余HF发射机的杂散发射干扰天线附近的电话机,应该在电话机和电话线之间之间串联截止频率不高于1MHz的低通滤波器。这强调要滤除高频(HF)干扰,需要使用低通滤波器。

对天线感兴趣的朋友推荐一本来自美国业余无线电协会的《天线手册》,最新的中文版应该是第二十二版。这是部大块头,适合当参考书,据说90%的人买了后就没看过,谨慎购买。

对讲机的话UV-5R算一代神机,但注意这是部模拟机,好多地方现在都是数字中继,比如上海,买了可能会用不了。大家买对讲机之前最好问问当地的同伴,不用盲目购买。

MMDVM可以方便大家通过网络交流,动手能力强的推荐自己动手做。

作者:卢诗翰 From: https://www.bilibili.com/read/cv13320939

女权,男权,性别对立的话题已经在饭圈问题之后成为互联网舆论的新战场,

很多人应该也逐渐感受到,每天一打开首页就有一大堆新闻和报道以及评论开始互相仇恨对立。并且,这股浪潮,正在开始从线上走向线下。

但大家可能还没有认识到,这一系列问题的后果远远不止于此。

同样的问题,其实早在几十年前,就在日本,韩国,以及欧美上演过,分别走向了三个各不相同,但都不算好的结局。

所以,为了尽可能的消解仇恨和对立,为了保卫我国男女平等的良好传统,为了阻止有人顶着道德大旗开倒车,为了保卫我们所有人的现代生活,我在这里完完整整的汇总之前日韩欧美等国性别对立的历史和经验教训,希望大家能够以史为鉴,不要踩进同一个坑中。

很多人都听过日本性别对立和男性全体躺平女权崩盘的结局,但这个描述其实不太准确,更没有说清背后社会经济层面的原因。

日本的性别对立,要从三十年前的平成时代说起。

很多人都有这样一个疑问,为什么日本韩国女性地位那么低,却没有女权运动呢?

答案是“有过”

上世纪80年代,日本经济在泡沫破裂前有一轮蓬勃发展期,

伴随着经济收入,就业环境等的全方位提升,日本女权思潮也十分高涨。高涨到什么地步呢?当时的日本女性说法是,一个女性应该有四个男朋友,跑腿男,买单男,礼物男,以及,本命。当时请女性吃饭,都得是5万日元以上的高级餐厅,还要去高级酒店,送昂贵的珠宝首饰。

我是新时代独立优秀的女性,你要追我当然要拿出诚意来。甚至诞生了一个专有名词称呼这种现象— — 恋爱资本主义。

之后,伴随着经济发展,又进一步发展成“平成新女性”。

平成新女性,相比恋爱资本主义的区别是,连恋爱都不要了。

平成新女性的主张是,不结婚,不要理会男人。我们女性很美好,要互相帮助,男人则都是”臭男人“,我们女性要追求”自由“,鼓励女性结婚?那是男人的阴谋,要通过婚姻压榨我们女性。

简单来说,你可以把恋爱资本主义理解为要彩礼的那波女权。

平成新女性理解为反彩礼,强调社会层面职场权益的那波女权。

不过尽管有分歧,但大体还是一致的,共同谴责任何案件里的男犯罪者,共同反对性骚扰,反对职场歧视。

看起来,平成新女性这个发展不是很好吗?

但问题在于,慢慢的,日本女权开始出现了扩大化,或者说,一个群体对另一个群体有了优越感后,往往会走向歧视和对立。

我是高贵的平成新女性,你是普通日本男人,你哪来的资格和我站在一起?

男的只要跟女性有一丝身体接触,那就是强奸猥亵各种罪名扣上, 在地铁上只要男的因为任何原因碰了下女的,都会被骂为痴汉,领导发邮件给女下属,那就是职场性骚扰。甚至办公室同事你看我一眼,我都可以理解为你对我心怀不轨。

无形中,日本女权开始拐到变着法子骂男性,所有男性都是QJ犯这个歪路子上来。或者说,相比之前学术化思辨化的女权思潮,这种直接破口大骂男性的声音,更容易传播也更容易被所有人理解。— — 谁的天国入场券便宜,谁就能拥有更多的信众

各种扩大化,乃至污蔑案,也都是当时舆论日常。这也是为什么女性专用车厢这个发明居然不是先出现在中东等国家而首先出现在日本,当时认为直接物理的隔离能很好的解决这些问题。都物理隔绝开了,女性不用担心痴汉,男的也不用担心社死了,就问你是不是完美?

但问题在于,泡沫年代结束了,失去的20年来到了。很多文章介绍到这里就会给出结论,日本男性躺平,女权诉求失去了买单人后直接崩塌。

但其实社会思潮的变迁不是这么简单的,社会现象的背后,本质还是经济和行业的变迁。日本女权的发展,其实本质是日本经济发展带来的城市化红利,当时的日本公司愿意付出高溢价。男大学生直接毕业给高薪,女大学生毕业也给高薪。

(『每日新聞』1989年,三井公司就职内定式上欢颜的女大学生)

女性脱离过去的生产环境进入大都市,并且获得了经济上的完全自由后,自然会开始对过去传统中可能束缚女性的部分开火。我一个人靠着工资就能在东京生活,享受过了东京的现代化生活和各种丰富的娱乐,你让我回老家结婚?过过去那种生活,遵守过去的规则,怎么可能呢?凭什么呀?

经济基础决定上层建筑,生产关系变更带动思潮变化。

事实上,不止女性,当时日本年轻男性也会向过去传统开火,御宅族等也是这个时期出现的。用现在的话来说,当时日本的年轻男性女性,一起痛斥传统,痛斥原生家庭,开贴怒骂“父母皆祸害”(是不是觉得过于相似?)

为什么女性话语权更强呢?因为男大学生刚好是恋爱结婚的年纪,有大量消费堆在女生身上,叠加下来就是,当时年轻女性的消费能力购买力高的可怕,这是四个钱包传说的来源。强大的购买力必然会带动话语权。时尚杂志的金主都是奢侈品,其主要购买群体又基本是年轻女性,时尚杂志自然是变着花样夸女性。

所以,很多人说女权性别对立等是国外势力推波助澜,怎么说呢?

只有清晰认识到问题本质才能找到答案。

外因当然有,但思潮的土壤也客观存在。女权在城市化大潮中,是新一代都市人群里喊的声音最响的那个,她一度是对抗传统束缚的急先锋。年轻女性年轻男性在反对上代催婚反对传统陋习等方面都是和女权有共同利益诉求的,这才是早年女权得到很多人支持的原因。

道德上的支持是很脆弱很表面的,建立在共同利益诉求上的联合才是最真实的。

理解了这个你才能彻底明白,为什么失去的20年会结束日本女权的思潮,因为经济大环境变化了。泡沫时代日本企业能给出海量的天价offer,可伴随着泡沫破裂,进入崩盘时代,各种企业自己都要担心破产生存的问题,哪里还敢放开招人?

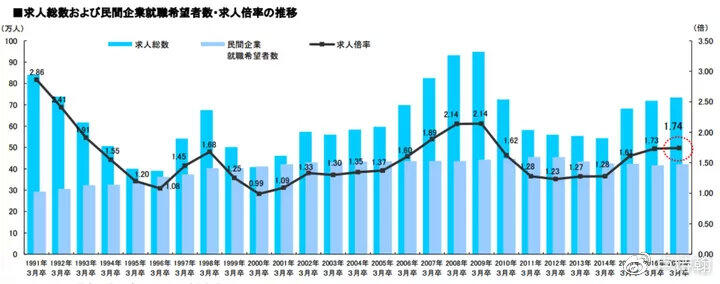

1991年,日本企业求人数和最终录取数比例是2.86(日本的求人数可理解为我们的offer,发出的签约意向书)也就是说,大学毕业生一毕业,有2.86家公司岗位在等着。

而2000年,这个数据跌倒了0.99,也就是说,必然有1%的会失业找不到工作。

考虑到头部人才往往会一个人收获多家公司offer,实际失业人数,你大致就能感受到了。

同时,日本企业也迎来了末路。90年前后,当时世界500强榜单上有150家日本企业,而到了2015年,只有54家日企登上了该榜单。

经济停滞,企业倒闭,公司裁员,岗位减少,总结起来就是,蛋糕不够分了,蛋糕不够分,自然就会引发全员的内卷,此时什么吃相政治正确都失去了意义,职场变成了物竞天择的大逃杀。

在全员内卷的大逃杀中,日本女性是第一个出局的。

抛开政治正确,任何一个人都要明白,践踏环境下,没有规则约束,男性不结婚不恋爱不要命的卷起来,女性其实是很难卷过的。所以我不止一次说过,如果你真心要维护女性就业,那么要做的不是口上说说,而是必须要旗帜鲜明的反对996,因为如果一个公司把工作强度拉满,一个月一天假都不放,你要明白他实际上在驱逐哪个群体。

此外,很多人说日本女性就业率低是源自日本的大男子主义,逼迫女性回归家庭,这个认知也是是浅层的,核心本质是经济下行连带引发的内卷大战,大量女性被卷出局,这才让家庭主妇的传统抬头了。

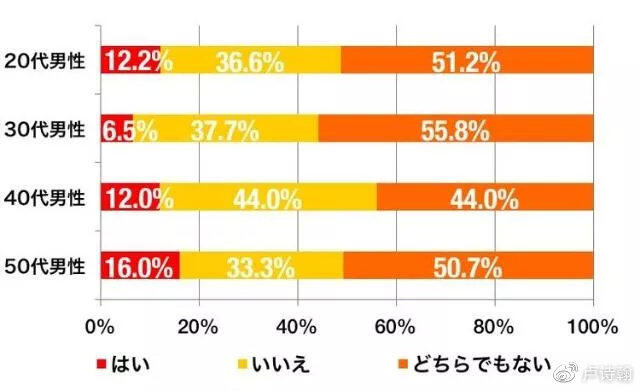

有调查结果显示,「婚后希望妻子成为家庭主妇」的男性在各年龄段中都不超过16%,更多是不希望妻子成为家庭主妇,过半的人选择了「尊重妻子的决定」。简单来说,日子苦了,什么传统什么主义都是假的,双职工赚钱不香吗?你真觉得日本男性算不来这账?

传统在吃饭面前,是没有什么说服力的。

但当年泡沫的崩塌远超想象,女性出局后,蛋糕还是不够分。

于是,男性中不那么卷的部分也出局,这才是大家熟悉的躺平族群体。

总结就是,蛋糕急速缩小,除了一小部分卷王,剩下的全体出局。这个时代变化,才是日本女权总崩塌的原因。

年轻男性里躺平的那部分,心气崩盘,没有资源,也没有积极性去追求女性了。

“结婚是压榨女性?我太同意了,所以为了不压榨女性,我选择不结婚”

至于职场歧视?好,为了不给大家添麻烦,我不上班不恋爱不结婚不上班,躺家里咸鱼,米娜桑,你说什么就是什么。

日本女权在极端化后有一个很大的问题就是,她们放弃了初始的提升女性自我这个主旨,转而开始向男性开炮,希望男性让渡利益,所以几乎所有的诉求都是建立在男性合作上的,我认为你应该尊重女性,我认为你要学会共情,我认为一个正常男人要提升自我要学会送礼物

(你没看错,当年日本女性提的要求就是这几个)

而躺平族给出的答案是“不不不,我不是正常男性,我就是废物,OK,骂完了我能回去躺着了吗?”面对一个彻彻底底摆烂,连自己人生都躺平的对手,你会发现什么说辞都失去效果了。

那么,卷赢的那部分男性呢?他们总不会也摆烂吧?

他们则表示,不不不,我也不是正常男性,我卷了十八年才终于坐在东京银座的楼顶喝咖啡,你给我提要求?麻烦认清一下状况呀,现在有资格提要求的是我啊,过,下一个。

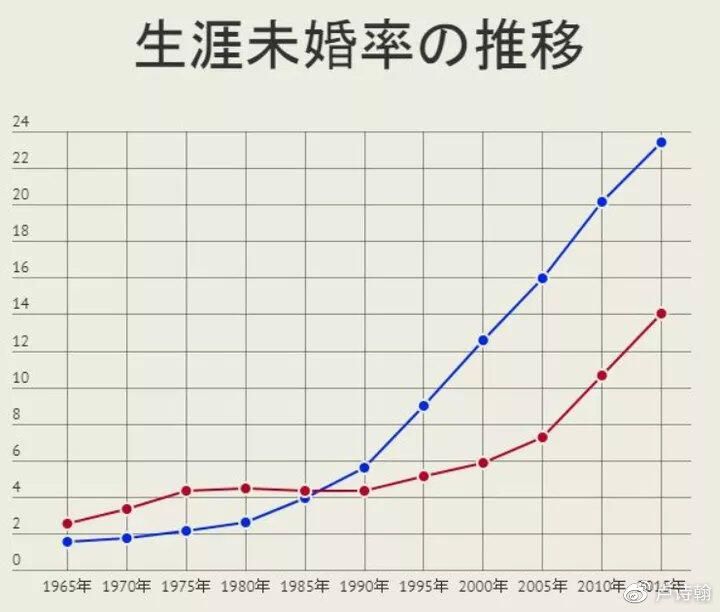

2016年明治安田生活福祉研究所的调查问卷显示,希望结婚的男性只占38.7%,妇女则占59%。男性大量躺平,不躺的男性数量稀少,女性在职场上被一轮内卷后,发现在婚恋市场上供求关系也倒挂了。

最终,日本女性的结婚要求从当年高收入高学历高个子的三高,变成了今天大家看到的有工作不家暴就行。

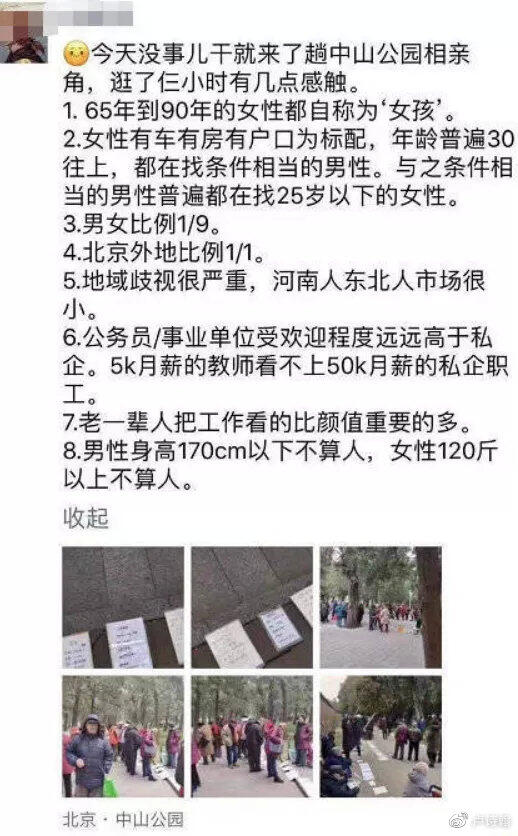

这个现象其实在国内有高度类似的苗头,比如,北京。

但男性这边只是外因,更重要的是女性基本盘的崩塌。

之前说过,日本女权的基础是进入大都市,并拥有经济自由的新都市女性阶层,这曾经是一个有共同诉求的群体。

但经济下行后,这个群体在事实上被撕裂了。

一部分女性必须要和男方结成家庭对抗经济风险了,自然不可能再去支持女权的声音。

尤其是反对结婚的“平成新女性”这部分。

我不想回老家,我需要和丈夫一起省吃俭用对抗东京的高物价高房租了,你还在结婚就是不好,主义能当饭吃吗?

经济上行期,大家很难认识到阶级矛盾问题,此时当然是你好我好姐妹好,可一旦拐点出现,沉重的现实面前,大家立马意识到“姐妹们”并不是同一个阶级。

另一方面,一部分年轻女性开始更加极端化仇视男性,认为女权不够激进她们是学生时代经历了高速发展的一代人,从小接触到的认知都是日本经济高速发展,高薪岗位随便挑选,在毕业时期突然遭遇拐点,原本的期望值瞬间崩塌,社会居然如此残酷,很多人就此把原因归结为男性社会的压迫,“不是我卷不过别人,而是男性社会的压迫”。

那么,经历残酷大逃杀,在职场上活下来的女性呢?作为中流砥柱她们总要扛起日本女权的旗帜吧?

答案是恰恰相反,她们更旗帜鲜明的反对女权。

为什么?因为她们发现,女权思潮,其实增高了自己的职场成本,之前的扩大化时代里,很多公司的态度是走了极端一刀切的

“是是是,我完全赞成大家说的,上司给女下属单独发邮件,就是性骚扰,以后各位都不要给女下属单独发邮件了”

扩大化时代,你不这么极端,就会被攻击,但这其实是增加了女性职员的沟通成本信任危机的。崩盘时代,这点差异可能就会成为被裁员的原因。

所以这时很多职场女性的诉求就是,反对女权,反对任何把自己和男性区分开,对自己特殊化的声音。我明明能正大光明赢下比赛,为什么要去节外生枝?

这一批女性的思潮,又回到了香奈儿时代的女性思路,从强调女性权益方向,变成了强调男女平等。男人能穿裤子干活,我也能穿裤子干活,我坚决反对设置什么女性专用车厢或者对我特殊对待的举措,这是把我当成弱者。

但此时踩刹车已经太晚,女性职场成本高的认知已经被建立,大量女性从职场被驱逐,或者只能担当最低端的临时工派遣工。

所以,一切社会思潮,本质还是经济的映射。任何主义,最后都得给出物质的答案。

日本男性脱钩的脱钩躺平的躺平,要么挣脱婚恋枷锁后变成究极精致利己主义者。

日本女性发现跟着女权热热闹闹折腾了半天,合着既没争取到实际生产力,也没提升就业竞争力,唯一就是带着大家骂男性,但骂了这么多年,对方不但没改,要么躺平要么对立,自己在职场和婚恋上却实实在在受损了,我为什么还跟着你啊?

曾经轰轰烈烈的日本女权至此消散。

有人是这么评价日本女权的,其实日本女权是成功的,只是笑到最后的不是女性,而是吸收了女权思路的那群男性。

女权的思潮打破了婚姻和传统的枷锁,一部分男性也大大收益,并很快学到了其思路精髓,不结婚不负责,所有时间精力金钱全部投资自己包装自己,成为了比女权还要女权的“独立女性”,但他又拥有男性的奋斗逼和耐操属性,堪称究极无敌精致利己主义者,成为了这场大逃杀中笑到最后的人。

那么,韩国呢?

韩国的性别对立比日本还要严重,如果说日本是靠着佛系躺平以柔克刚,那么韩国就是政治正确对轰的性别战争了。

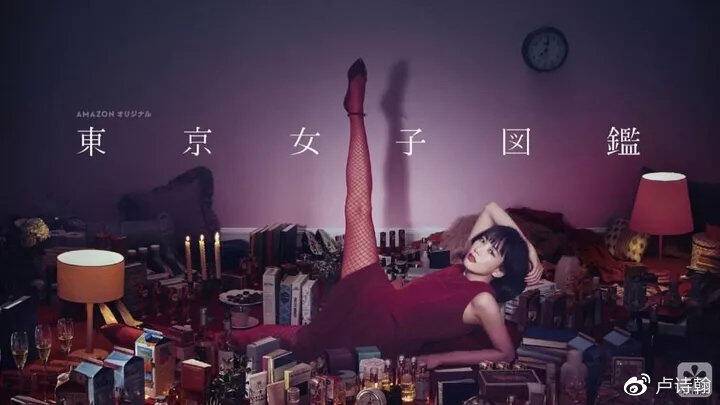

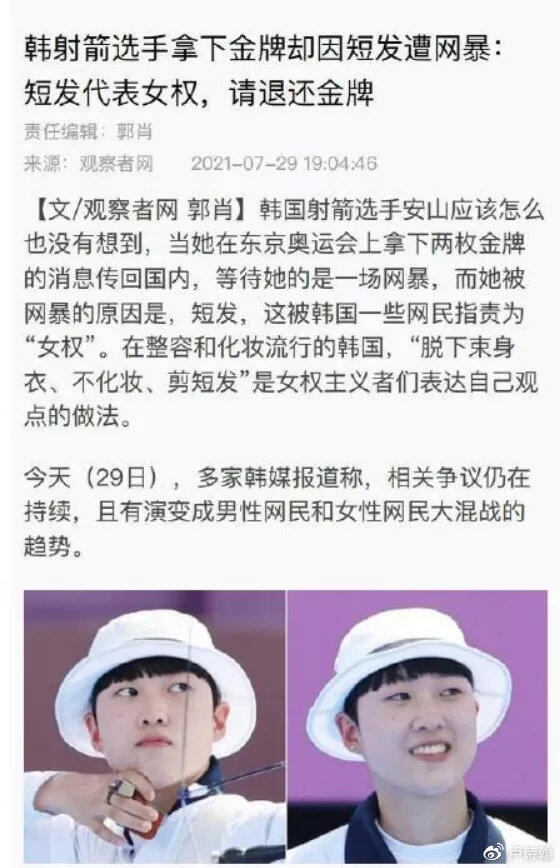

在前段时间的奥运会上,很多人应该都记得有一个新闻

拿下射箭金牌的女选手因为短发被认为是女权,被网暴要求退还金牌。

很多人觉得不可思议,韩国男的为什么能这么魔怔,居然网暴为国争光的奥运冠军。但如果你去注意发言就会发现一个更有意思的事。

男网民网暴的理由是:“她是一个女权”

而所有为她辩解的人,辩解方向都是:“她不是女权”

“留短发是自由,不等于她是女权”“完全没有证据证明她是女权”

而不是“女权怎么了,为什么不能是女权?”

发现没有?不论男女,已经都不会去争论女权好不好了,而是都在争论她是不是女权

为什么会这样?为什么女权在韩国成为了这样一个不想被贴上的词?

答案也要从十多年前说起

和日本一样,韩国男女双方也有过花好月圆的时候。伴随着经济发展城市化,时尚,前卫,自由恋爱的思潮在年轻人中广泛传播,世纪初亚洲四小龙韩国的年轻男女们也曾有着共同的美好憧憬。

韩国女权也在此时出现,到这时他们的诉求也是精致独立女性的思路,主张个人主义,和过去传统做切割。并且同样的,韩国女权一度也得到了大部分人不论男女的支持。

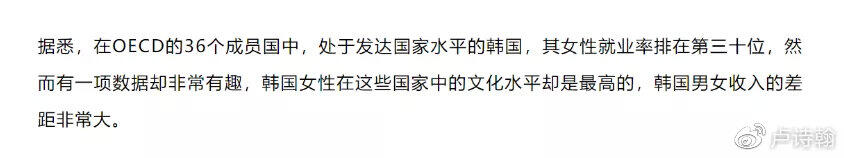

但是,和日本一模一样的剧情出现了,新世纪以来中国崛起不断挑战韩国支柱产业,内卷情况大量出现,2008年经济危机更是雪上加霜,失业率爆棚情况下,内卷开始大规模出现。

后面剧情你应该能猜到,内卷大逃杀下,韩国男女双方开始互卷,并且和日本一样,韩国女性也在大逃杀中卷输了。但比日本更严重的在于,韩国这边,极端派的女权占了上风,Megalia等组织出现了。

ps:这其实不是偶然的,韩国社会资本财阀等问题更严重,必然导致这个结局,Megalia出现之前,韩国男女双方对立就已经非常严重了。

Megalia是激进女权组织,于2015年兴起,一开始其实也是聚在一起反性骚扰反就业歧视以及发表各种贬低男性的言论等,但随后越来越激进。

推广堕胎男婴的宣传活动,坚持要完全性别灭绝韩国的男性,

宣传拿刀上街捅陌生男性,用刀架在睡梦中的父亲脖子上自拍

堕胎男婴,对着人流男婴儿的ST诅咒:“再见!滚去地狱吧!我又阻止了一个未来压迫女性的罪犯!”

甚至,连民族英雄也因为男性身份而被攻击。

具体涉及大量血腥暴力词汇和图片,发出来我这文就过不了了,建议大家自己搜索。

顺带一提,那个比划手指的动作,就是他们的logo

而和这个LOGO并列出现的,是纳粹的万字旗变种符号。

你现在知道为什么韩国网民盯着这个符号不放了。

某种意义上,从激进程度来说,韩国女权是全世界最激进的,不论中国日本还是欧美,都无法比拟。你今天看见的所有性别对立言论和相关案例,在韩国那都不是事。

但问题在于,韩国激进女权的方向犯了同样的错误,她们的力量没有去对准资本家,而是对准了同为无产阶级的男性。

有一个现成的资本家不打,要朝着虚构的“父权”虚空出击,对普通男性放AOE。

其结果自然就是,韩国男权开始反击,并且也越打越激进。

资本欺负你,财阀欺负你,搞性别歧视职场骚扰,那你怼财阀怼资本家去啊!你不骂资本家天天骂我们男性打工人算什么啊?我为什么要为资本家的错误买单啊?

而他们的思路也比日本的躺平流更极端,是用魔法打败魔法,政治正确对轰的思路。

什么意思呢?一张照片,男性比女性多了,韩国女权说这是歧视女性,是社会对女性的压迫。一般人的思路是解释具体情况,没有歧视女性对吧。

但韩国男权的思路是“没错,这就是歧视女性,你们网站方应该全部下架谢罪!”

“但是,如果你们换上来的图片,女性比男性多,那就是歧视男性哦

“来,每张照片,我们一个一个数,男女数目但凡不一样,你们网站就倒霉了哦”

简单来说,用政治正确去打政治正确,

你要公平,我就给你公平,而且比你想的还要公平一万倍。要有一点不公平,那就是歧视,看谁先受不了。

男女平等?OK我完全同意,所以吃饭买单,你要敢说男的应该多付一点钱,那你就是在搞歧视。

综艺节目不能开女性玩笑,好,没问题,

那么,综艺节目也不能开男性玩笑,对吗?你不会反对男女平等吧?

而当双方都拿着放大镜看综艺,把综艺节目制作者搞到自闭时,女性惊奇的发现,这个模式自己是亏的。为什么?因为政治正确对轰氛围下,综艺节目基本没法做,女性发现自己能看的内容少了。

而男性呢?男性本来就不看综艺

再比如女性指责男性发短信骚扰,说韩国男性真恶心。

好,所有异性不许互发短信。

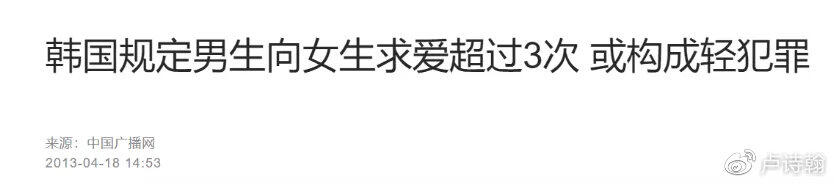

这就出现了传说中的求爱三次算犯罪条例~

(你没看错,真有这么神奇的条例,而且这个里面,求爱标准非常宽泛~邀约见面都能算)

然后有意思的就来了,一开始女性也认为这个条例收益方是女性,所以双方一起推动实施。但很快越来越多女性反应过来这个条例收益方是男性,因为条例等于直接打死了舔狗的存在空间,女性失去了恋爱中的浪漫和议价空间了。

简单来说就是,韩国也遇到了和我们一样的情况,男性都不愿意拉下脸来追女性了,而这个条例的出现,给了男性借口,一旦被拒绝立马走人。

中国还有“为什么现在的男生追到一半不追了?”“追我很久的男生突然去追别人算不算渣男”的疑问

韩国绝对不会有这个疑问,完全就是买菜模式。

追女生?追什么追,上来就是你中不中,你要不答应我直接下家。

别问,问就是我尊重女性绝对不会犯罪,所以麻烦三次以内你给个数。

于是很多女性开始反对,她们认为三次太少,失去了恋爱浪漫,也无法判断对方真心。

但韩国男权立刻反打,“你反对?你想过被骚扰女性们的感受吗!”

于是神奇的一幕就出现了,韩国男权抢占政治正确高地说不能给男性机会,女性反过来支持要多给男性机会。

这个打法也直接撕裂了韩国女性,因为不管什么层级的男性,都希望追女生过程中省点事,大家都不跪舔大家都省事。

但对于女性来说,顶层女性的困扰是天天被骚扰邀约忙不过来,而普通女性的困扰是男性不够真诚主动,双方在这个议题上存在根本性分歧。

韩国男权发现了原来男性在婚恋上的整体利益这么容易一致,于是立马趁热打铁乘胜追击。

当时韩国女权的话题重心也是在婚姻上,比如指责婚姻是对女性的压迫,还有的诟病离婚冷静期等。对,韩国也有离婚冷静期,不过他们叫“离婚熟虑期”。

然后,有意思的来了,韩国男权的反打思路是

“你居然还想改良这个,你果然还是想结婚吧!”

“婚姻就是对女性的压榨,说的好我完全赞成,所以你们怎么老想着改良这个让女性入坑呢?”

简单来说,韩国男权把这个话题变成了,比赛谁更不想结婚的魔怔大赛。

这一次,韩国女权认为自己肯定赢了,因为一直以来大家的认知都是,女性对婚姻需求低,男性更迫切的想结婚,所以才有了男性应该在恋爱中付出,需要让渡利益的说法。

但最终幕布揭开的时候,女性惊讶的发现,她们居然又输了,大量韩国男性居然真的是更不想结婚的那一方。为什么会这样?

其实只要看了刚刚日本的案例和背后的经济逻辑你就能完全理解韩国的情况。

经济基础决定上层建筑,这个准则是放之四海而皆准的。

和日本一样,在经济下行性别对立的环境中,韩国男性突然发现,自己才是更强者。单身不结婚对自己更有利,此时唯一的结婚理由,是来自父母传统的压力。

而女权,恰好打掉了传统秩序和责任约束。

当这一层幕布被扯下后,局势立马朝着无比魔怔的社会达尔文方向滑落。

韩国女权指责男性不够温柔体贴,韩国男权立马“赶紧分手!千万不要被压迫啊”

韩国女权指责男性在婚姻中获利,韩国男权立马“赶紧离婚!千万不要被压迫啊”

韩国女权指责现在的男性没有男子气概,韩国男权立马“太棒了!还不开香槟庆祝,多好啊反正你也不会和他结婚的对不对!”

“大家都是不想结婚的,你们废话这么多干嘛?莫非你们是想结婚?天啊你们居然想让女性被婚姻压迫!”

“千万不要给男性提意见,千万不要有能过下去的错觉,大家分开过,谁想结婚谁是狗!”

当韩国男权真的扔掉面具,表示大家就应该彻底分开各自过时候,韩国女权发现自己几乎所有的落脚点,话题点,议题空间,全都被打没了。你给婚姻挑了一堆刺,告诉对方改好这些否则绝不结婚,然后对方回了一句“为什么你居然觉得我会想结婚?”

很多人无法理解韩国男女双方为什么那么魔怔那么极端,其实都是没理解状况,他们双方其实是在进行涉及话语权的魔怔大赛。

这种双方都极端到魔怔的情况下,谁更不想结婚,谁就更有底气提要求,谁真的更需要婚姻,谁真的更需要对方合作,谁更快扛不住,谁输。

然后韩国女权就发现,小丑居然又是自己。

经济基础决定上层建筑,韩国女权想打,但她们背后的女性群体已经真的打不下去了。

韩国魔怔化的性别对立打碎了年轻男女的同盟,韩国男性发现自己可以和资本完成单赢。

职场女性多,代表着女性优秀,男性弱,要批评男性。

职场女性少,代表着女性被男性社会压迫,更是要批评男性。

既然都要被批评,那我们不如就选后者吧,因为这样我们的职位多了。

“当对方无论如何都要指责你在性别压迫时,你最好真的在性别压迫”

在这个思路下韩国男权直接效仿日本的决赛圈选手,开启不结婚不恋爱,真.无限内卷模式。韩国女性直接被卷得没法玩了

但问题是,如果仅限于此,韩国这还不能叫性别战争,更严重的还在后面。

2018年时,一名39岁企业老板在韩国餐厅吃饭时被指性骚扰一女性,除了受害者证词之外,事件缺乏其他证据,但是最后这名男性被判入狱6个月。这件事为标志算是彻底激起韩国男性群体反对女权的声浪。

后来民调机构Reakmater调查时,发现韩国居然有76%的20多岁男性反对女权,30多岁男性中有66%。而在整个韩国男青年中,反对女权主义的已有58.6%,其中,极端反对的已高达25.9%。韩国妇女发展研究所的一项调查更显示,超过65%的韩国年轻男性表示,他们将女权主义等同于“仇恨男性”。甚至有56.5%的人表示,如果女朋友是女权主义者,他们会立即与她分手。

他们认为女权主义不再是单纯的主张性别平等,而是演变成一种性别歧视和仇恨。这样的趋势从MeToo运动爆发后愈加明显。

注意,这次可不是韩国极端男权观点了,算男性路人大众观点了。也就是说,你觉得韩国男权很魔怔,但现实是他们越打越强,越打群体越大

再然后,一个跌破所有人眼镜的现象出现了,

20-30岁男性,跑去投了保守派。

2021年4月,首尔市长补选,有72.5%的年轻男性投票给了保守派,这一比例甚至高于60岁以上的男性选民。而在2017年,这个群体有90%是支持自由派的。

很多人可能不理解这个意味着什么,简单来说,不管任何国家,20-30岁这个年龄段的男性,年轻,没有家庭压力,没有生活压力,应该是一个社会中最前卫最革新的力量,各种新技术新产品新思潮的接受者和中坚力量。然后,这样一个左翼的核心基石群体,不但不投左翼,还反向去投了保守派,并且比60岁老人还彻底的保守,直接结果就是自由派爆炸,保守派起飞。

为什么呢?因为保守派反女权~

保守派的李俊锡,他的著名言论是“激进的女权主义和恐怖主义一样有毒。”

你觉得说出这个话后,他应该辞职下台?还是应该向女性道歉?

NO,都没有

靠着坚定的反女权,他在缺乏资金支持、组织派系支持或地区支持的情况下,当选了党代,支持率达43.82%,成为韩国民主化以后最年轻的主要政党党魁(36岁)。目前他们已经是最大在野党了。

而总统文在寅这边,他以女性主义者自居,在2017年的选中,他承诺让自己的内阁成员中,女性占比达到一半。但问题在于,他没有达到曾经的承诺,更致命的问题是,他在自己的部下被metoo时,保持了沉默,直接导致他失去了女性选民的支持。

最终结果就是,目前在野党的支持率压倒了文在寅~

(首尔市长选:国民力量党 57.5% VS 共同民主党 39.2%)

所以,我说其他国家的性别对立相比都小了,韩国这才是真的性别战争。

能打到20岁年轻人跑去投保守派,谁看了能不说一句佩服。

理解了这些后,你可能就明白了,韩国女权为什么最终崩盘,成为大家都要避开的词。

作为一个政治思潮,她们从始至终没有想好,自己的诉求是什么,边界在哪里。更没有思考过谁是自己的朋友谁是自己的敌人。

要职场公平,反对职场歧视,那么应该建立无产阶级同盟对准资本家,但她们将炮火瞄准了其他无产阶级男性。

反对性骚扰,那么应该对准罪犯强调秩序,但她们将炮火瞄准了全体韩国男性“韩国男性全都是XX犯”

文既然支持女性,那就应该力挺,而不是女权不绝对那就是绝对不女权。

既不考虑经济基础也不考虑生产力现状,就看谁口号喊的响喊的出位,最终就是越喊越激进,谁激进谁上台,最终变成空中楼阁。

而韩国男权在这个比赛中,执行的更成熟更坚决,

首先是从始至终盯准极端女权群体核心诉求,以魔怔对魔怔,抢占政治正确高地。

韩国女权大量话题看似是反对婚姻,但本质其实是抬价,是如何优化婚姻,韩国男权在形成了谁结婚谁是狗的共识后,彻底压制了女权的发力点。

其次,韩国男权牢牢记住了,经济基础是一切基石的原则,从始至终抓住生产力,并且和资本合作发动终极内卷,直接卷的女性没法玩。

最后,韩国年轻男性集体放下成见,跑去投了保守派。

(有意思的是,前段时间有人说起欧洲年轻男性投绿,也是这个剧情)

任何国家,传统保守力量,资本力量,主体民族男性,基本都是互相制衡的支柱性力量,但经过韩国女权一顿乱打,这三个力量居然坐到了一张桌子上。资本-主体民族男性-保守秩序这种超越想象力的反女权统一战线建立时,韩国女权的崩盘就已经无法避免了。

而基本盘来说,韩国女权犯了日本女权一样的错误,除了能够大声骂男人,从始至终没有为本国女性争取到真正的利益,反倒是韩国男性在脱离传统束缚后收益更多。

韩国女性在长期性别对立拉锯后发现,按照韩国女权这套玩法,对面男性收益大,女性更不讨好啊?

不打拳男性得利,打拳了,男性更得利,那我还打什么啊

至此,韩国女性也开始反对女权,或者说,反对这套理论机制。

事实上,中国也开始有这个苗头了,越来越多女性表示,上一代虽然大男子主义但好歹有责任心赚钱养家,现在一个个躺平吃软饭见面就是AA钱都不给~一来一回居然还亏了

但和日本一样,广泛的仇恨和对立下,再踩刹车已经晚了。

三十年性别战争,日韩两国以一地鸡毛结局。纵观日韩两国的经验教训,我们能发现很多东西

首先就是,男女双方差异是非常明显的。

女性整体的要求更为多元化,有的希望男的有钱有的希望男的有颜有的希望男的温柔有的真就觉得自己一个人过挺好。

日韩女权这个旗帜下,女性的诉求其实非常非常分散。大家唯一的共识是向男性施压,觉得男性不够好要改进,但具体希望男性在哪块做改进,其实并没有统一,甚至往往是互斥的。

顶层女性希望职场平等经济平等,底层女性可能更希望对方赚钱养家,双方自己甚至能打一架。

某种意义上,女权激进化最终走上仇视男性的路线不是偶然的,因为各个女性群体唯一的公约数,就是对男性的不满。

而男性这边,几乎所有阶层,不论财富不论年龄,对女性的诉求都是年轻漂亮。

所以男性这边共同利益更明确,更容易形成坚固的统一战线。

反映到现实中就是,女性的共情能力更强,往往能先结成组织发力,但第一波打完后诉求分散,往往找不到重点方向开始四处乱打。你去看女权思潮,会发现提什么的都有,就是没有一个我们要干什么的核心纲领。

而男性一旦联合后,整体诉求更明确,可以非常坚决的贯彻整体诉求哪怕无比魔怔。

甚至能出现日本这样,一群男的哪怕躺平也不进场,宁缺毋滥,活生生拖死女性的案例。

极端女权发力早,极端男权力量强。

女权第一波打完,往往会在拉锯战中被男权拖死。

其次,我们要注意到,性别战争的整体下,赢的最多的,其实是善于吸收对方理论的个体。

男性这边,不论日韩,最后的优胜者都是学到了女权理论的那群男性,不结婚不负责,所有资金资源压自己,彻底贯彻精致利己主义,笑到最后。

女性这边呢?最终的优胜者恰好也是真正贯彻了男女平等,坚决反对特殊对待的那群女性。

简单来说,千万不要让时代的魔怔,变成你自己的魔怔,任何时候都必须抓牢生产力和经济基础,永远永远不要成为除了抱怨这个仇恨那个,什么都不会的人。

最后,我们还要注意到,三十年性别战争看着轰轰烈烈,但最终不论日本还是韩国,西方的女权思潮都没有解决女性权益的问题,反而成为撕裂社会的议题。

那么,为什么我们要认为,西方的女权思潮,能够解决中国的女性问题呢?

日韩女权崩盘的原因,都是只掌握舆论上的政治正确和消费权,却没有掌握生产力和经济基础,最终在互相对立的持久战中一败涂地。这说明了任何思潮,吹的再天花乱坠,最终还是得接受生产力和物质基础的考验。

这也无比明确的证明了,经济基础决定上层建筑的理论优势,我国基于生产力的妇女解放体系的先进性和正确性。

中国的妇女权益,是生产力发展导致女性经济基础状况改变后,相应的上层建筑适应性改变的结果,而不是空中楼阁口号喊出来的结果。这是是实事求是的胜利,也是遵循马克思理论哲学价值观的胜利。张桂梅校长,申纪兰同志,都已经为大家做了最好的示范。

所以我们的学者,不妨是时候抛弃对于西方女权理论的迷信,去其糟粕,取其精华,回到社会主义以生产力为核心的妇女解放理论体系中来,走自己的路。

最后鉴于篇幅原因,女权理论的核心问题究竟在何处,如何去其糟粕,取其精华?我们的基于生产力的妇女解放体系又有哪些好的建议?这些内容,将在下篇文章中阐述。

资料:

日本的女权主义者们是怎样一种状态?kanan

日本泡沫年代的光景 文嘉

一点就炸!“女权”引爆韩国

超半数男青年反对女权,韩国政坛刮起「李俊锡旋风」

一场厌女与仇男的“战争”:韩国社会难以降温的高烧

马克思主义哲学十讲

from : http://m.sirenji.com/article/60277.html

飞行中会出现很多种飞行错觉,有些会导致空间方位迷航,其他的会引起降落偏差。飞行错觉也是导致飞行事故最危险的因素之一。人的内耳内有很复杂的空间立体方位感知系统,飞行中任何能扰乱该系统正常工作的动作或视觉表象都可能产生飞行错觉。要防止飞行错觉的发生只有充分的相信飞行仪表或参考地面可靠的地标。

会导致导致空间方位迷航的飞行错觉有:

1、倾斜(Leans)

当从一个慢慢进入的、稳定的、连续的转弯姿态突然改出时,飞行员就会产生一个向相反方向倾斜的错觉,迷航的飞行员就会向相反方向压坡度,从而使飞机进入一个非正常姿态,直到飞行错觉消失。

2、科氏错觉(Coriolis illusion)

当飞机在长时间的稳定坡度转弯状态时,如果飞行员有突然的头部垂直于转弯弧线的运动时,人体内的感知系统会给飞行员一个飞机在围绕完全不同的轴线运动的错觉。迷航的飞行员这时会尝试让飞机进入一个危险的姿态来终止飞机的正常运动状态。为防止这类错觉的发生,不要在飞行中有突然的头部动作,尤其当飞机在仪表条件下匀速压坡度转弯时。

3、墓地螺旋(Graveyard spin)

当把飞机快速从螺旋状态改出时,人的感觉系统会给飞行员一个飞机向相反方向进入螺旋的错觉,这时迷航的飞行员就会采取错误的动作而让飞机再次进入螺旋状态。

4、墓地螺旋下落(Graveyard spiral)

如果飞机是匀角速度螺旋下降,飞行员可能并未意识到飞机在旋转却看到高度在快速降低,于是他会快速拉动驾驶盘试图将飞机拉起,结果却是加剧了螺旋状态使飞机坠落更快。

5、身体加速度错觉(Somatogravic illusion)

当飞机突然加速时会给人一个飞机在抬头的错觉,迷航的飞行员会前推驾驶盘给飞机一个低头的姿态而造成俯冲。相反,当飞机快收油门突然减速时会给人一个飞机低头的错觉,迷航的飞行员会快速拉杆而使飞机进入爬升姿态。

6、倒置(Inversion)

飞机快速从爬升状态改为平飞状态会给飞行员一个向后翻滚的错觉,迷航的飞行员会快速推杆使飞机低头,从而进入危险姿态。

7、升降梯错觉(Elevator illusion)

上升气流会给飞机一个垂直向上的瞬时加速度,给人一个飞机爬升的错觉,迷航的飞行员会认为飞机在爬升而改变飞机到低头姿态;下降气流则会产生相反的错觉。

8、虚假地平线(False horizon)

层云倾斜的上表面、模糊的地平线、夜间星星和地表灯光相互影响、以及比较特殊的地表面都会给飞行员一个飞机并不是在平飞而是带坡度的错觉,这时迷航的飞行员会改变飞机的坡度而让飞机进入非正常姿态。

9、自动运动(Autokinesis)

黑暗中,盯一个静止的灯光数十秒,这个灯光就像是在开始移动。迷航的飞行员也许会放弃这个可靠的地标参考而失去对飞机的控制。

会引起降落偏差的飞行错觉有:

1、宽度错觉

一个比正常宽度窄的跑道会产生一个飞机比正常曲线高的错觉,飞行员认识不到这一点会飞低高度进场,从而增大了碰撞地面障碍物的可能性;相反,一个比正常宽度宽的跑道会产生一个飞机比正常曲线低的错觉,飞行员认识不到这一点会飞高高度进场,从而增加了飞机重着陆和冲出跑道的可能性。

2、跑道及地表坡度错觉

一个有上坡度的跑道或地表会产生一个飞机比实际高度高的错觉,认识不到这一点的飞行员会飞低高度进场;反之,则有相反的影响。

3、无表象地表错觉

如果地表缺乏特征识别物,如水中降落、飞越漆黑的区域、刚下大雪的跑道附近,没有任何明显的地面特征供飞行员参考高度,飞行员往往此时会飞相对较低的高度。

4、大气中的错觉

有雨的风挡会产生一个高高度错觉,有霾则会产生一个离跑道距离较实际距离远的错觉,大雾弥漫也会产生一个飞机在较高高度的错觉。

5、地面灯光错觉

地面上直线排列的灯光,如路灯或甚至是行驶的火车窗灯,会被飞行员误认为是跑道或进近灯光。如果跑道处在缺乏其他地表灯光的地形内,夜间的跑到灯光会给飞行员一个离跑道很近的错觉,认识不到这一点的飞行员就会飞一个很低的高度进近。

一个人独自在没有信号的天台静静地仰望星空,透过望远镜观察恒星和星云,轻轻拂过的是夜晚的凉风,不用在意时间的流逝,默默地感受心灵与宇宙的联系

from : https://www.oxts.com/zh/what-is-inertial-navigation-guide/

由于现在甚至连厨房用具都装有 GPS 接收器,很难想象 GPS 出现之前的生活是怎样的。人们是如何生活的?甚至可能有不见其人的声音告诉您左转、右转以及在可能时掉头?对于依赖卫星导航仪和智能手机的一代人而言,这是一个严重的问题—人们到底是怎么知道自己在哪里的?

事实是,在 GPS 出现以前,如果普通人想知道他们在哪里,他们必须求助于地图、观察和极其不准确的假设。而且,如果情况真的很糟,他们就问路。然而,对于拥有大量的金钱、充足的空间和真正需要知道自己所在位置的个人和行业来说,他们的救星经常以 INS(惯性导航系统)的形式出现。

惯性导航系统有各种形状和尺寸。它们的共同点是使用多个惯性传感器,以及某种形式的中央处理单元来跟踪这些传感器的测量值。INS 使用的传感器通常是陀螺仪和加速度计,并且内部通常都有几种传感器。稍后我们将介绍 INS 的实际工作方式,现在,最重要的事情是认识它们与 GPS 的区别 - 您可能更熟悉 GPS。

打开 GPS 接收器,假设一切正常,在很短的时间后,它将生成位置测量值。接收器生成的位置测量值非常具体,不存在 GPS 的不精确性。它指出“您在这个纬度和这个经度”- 换句话说,它用已知的坐标系提供给我们一个绝对位置。惯性导航系统不能这样工作。就它们而言,它们生成的测量值是相对于他们最后已知的位置。因此,即使在惯性导航系统已经打开几分钟后,它也不能说“您在这个纬度和这个经度”,但它可能会说,“您没有从开始位置移动“。

那么,为什么人们使用惯性导航系统呢?如果他们不能告诉你你在哪里,他们怎么能把人类导航到月球上,为什么潜艇不一直坠毁,飞机和导弹是怎么找到他们的?谢天谢地,这个问题的答案很简单。惯性导航系统可以判断它相对于出发地的位置,因此,如果您告诉 INS 其出发位置,它可以轻松地根据自己的测量结果得出现在的位置。这就是宇宙飞船、潜艇、飞机和导弹使用 INS 成功导航的方式,因为它们知道它们从哪里开始。

惯性导航系统包括两个不同的部分。第一个是 IMU(惯性测量单元),有时也称为 IRU(惯性参考单元)。这是提供加速度和角速度测量的加速度计和陀螺仪的统称。第二部分是导航计算机。导航计算机获取来自 IMU 的测量值,并使用它们来计算 INS 的相对位置、方向和速度。

基本上使用两种导航计算机;稳定平台和捷联导航仪。稳定平台使用真实的旋转机械陀螺仪实现平台稳定,而不受 INS 旋转影响。因此,当惯性导航系统旋转时,其内部的稳定平台不会旋转。这样,系统就可以了解其方向,并可以利用来自加速度计的测量值。这类系统的缺点是万向节死锁(参见陀螺仪部分以获取完整说明)、高成本和复杂性。

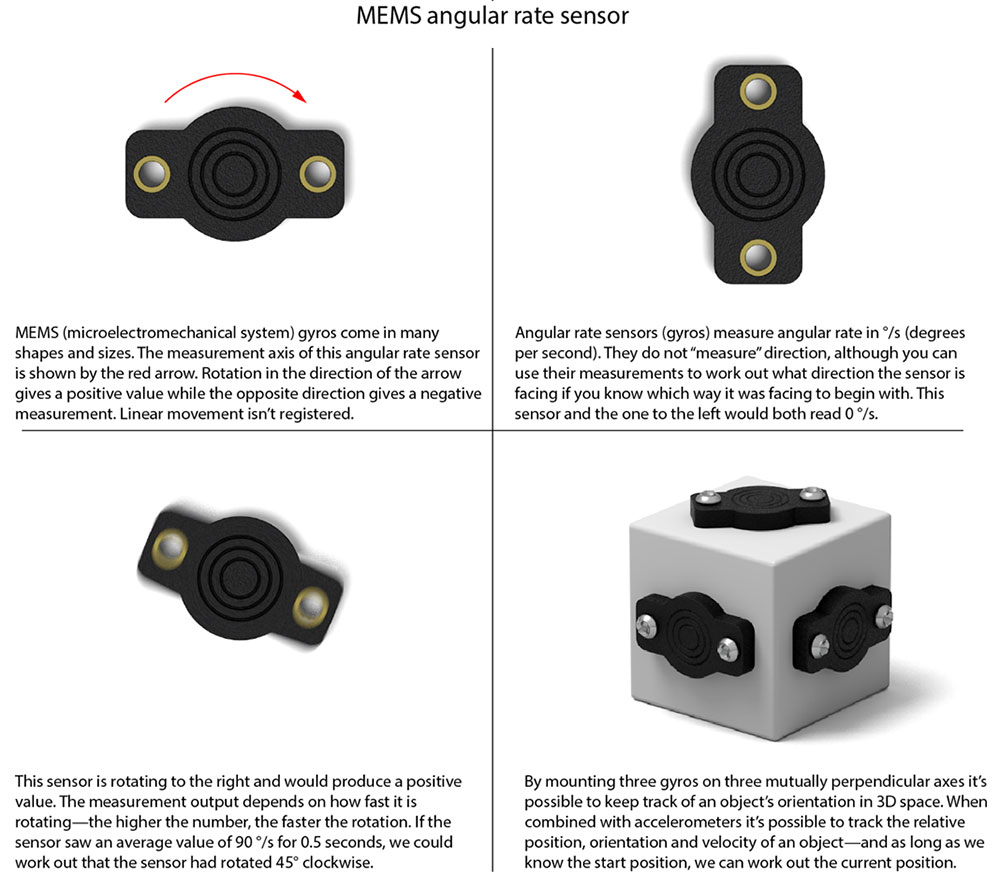

相反,捷联式导航仪内部的传感器不会独立于 INS 进行移动。如果您愿意,它们会固定下来。这克服了与稳定平台相关的许多问题,这也是现在更多人买得起惯性导航系统的主要原因。与稳定平台内的旋转机械陀螺仪不同,捷联式导航仪内部使用的陀螺仪通常为 MEMS(微机电系统),似乎没有任何活动部件。实际上,最好将它们视为角速度传感器,而不是陀螺仪,尽管人们通常这样叫。

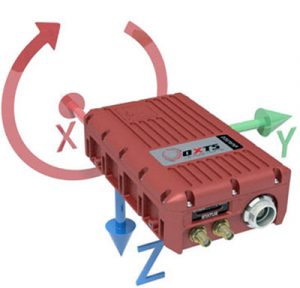

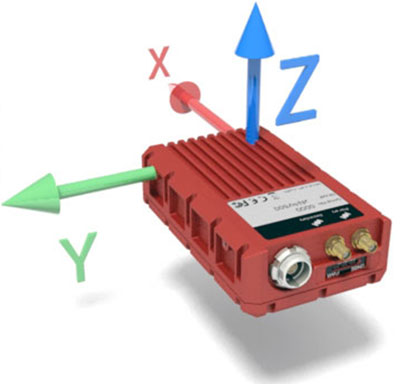

那么,INS 是如何工作的呢?为了捕获在 3D 空间中导航所需的测量值,惯性传感器的轴以相互垂直的方式布置。换句话说,每条轴与其他两条轴成 90° 角(参见下图)。

IMU 参照系:此图像显示了惯性导航系统用于测量移动和方向的三条轴 (xyz)。INS 中的轴位置是固定的,因此它们随之旋转。每条轴都以两个方向测量 - 图像中的箭头显示哪个方向读数为正。例如,如果 INS 沿绿色箭头的方向加速,则 y 轴将显示正加速度。如果 INS 以相反方向加速,我们将看到沿 y 轴为负加速度。每条轴的角速度也会被测量。如果 INS 按照圆形红色箭头指示旋转,我们将在 x 轴陀螺仪上看到正读数。如果 INS 以相反的方向旋转,我们将在 x 轴陀螺仪上看到负值。

通过沿着(和围绕)x 轴、y 轴和 z 轴进行测量,导航计算机可以了解其移动和旋转方式。在 IMU 参照系图像中,您可以清楚地看到测量 xyz 轴是如何在我们的产品中布局的。您还可以看到一个圆形箭头,显示 x 轴陀螺如何测量角速度。

值得指出的是,尽管每个箭头都指向一个方向,但陀螺仪和加速度计仍沿着或围绕每条轴在两个方向上进行测量。箭头仅指示传感器将哪个方向视为正向运动。因此,如果产品向下加速(沿蓝色箭头方向),则 z 轴加速度计将指示正值;如果产品向上加速,则 Z 轴加速度计将显示负值。

此时,我们应该解释 IMU 参照系等术语的含义。刚才我们谈到了当产品加速下降时,z 轴加速度计上的正测量值,但是如果我们将 INS 翻转到如下图所示的方向,会发生什么呢?现在,当 INS 向下加速时,z 轴将记录一个负值。这就是为什么参照系很重要的原因。

对您我来说,向上意味着我们之上,下面意味着我们之下。同样,我们都知道哪条路都是分左右方向的,如果我说我向前移动了 1 米,您可以准确地想象我做了什么——因为您把自己放到了我的参照系中。作为人类,我们非常擅长这样做。事实上,我们发现”从另一个角度看待事物”是如此容易,以至于很容易忘记每个对象都有自己的参照系,而我们如何描述运动取决于所使用的参照系。

例如,想象自己站在火车站台上。想象您可以看到有人站在火车车厢内寻找座位。当火车驶出车站时,此人开始向火车后方行走。从那个人的角度来看,他们正以恒定的速度向前走。但是对您来说,从站台的参照系看火车时,那个人最初似乎并没有移动 - 因为他们向前行走(在其框架中)的速度与火车在其框架中前进的速度相同。但是,随着火车速度的加快,此人似乎朝火车前进的方向移动。对于您来说,他们正在向后移动,但是对于火车上的人来说,他们仍在向前移动。两种观点都是正确的,只是使用了不同的参照系。

幸运的是,大多数惯性导航系统足够智能,能够将运动从一个参照系转换到另一个参照系,只要先给它们一点点信息即可。因此,想象一下将 INS 倒置,使 z 轴指向上方。只要我们在开始之前告诉 INS 它是倒置的,那么当您向上移动您的手时,惯性测量单元将在 z 轴上记录一个正值(就其而言指向下方),但是惯性导航系统(计算机)知道它实际上被您倒置了。所以它旋转所有的测量值,把它们放到一个对我们有用的不同参照系中;一个表明 INS 正在向上移动的参照系。

加速计是大多数惯性导航系统中使用的传感器类型之一。您可以从它们的名字中猜出它们测量的是加速度而不是速度。根据处理物体物理特性的时间长度,您可能会记得 SI 的加速度单位是 m/s²(即:米/平方秒)。值 1 m/s² 表示,每过去一秒,物体的速度就会增加 1 m/s(即:米/秒)。

尽管惯性导航系统无法直接测量速度,但是通过跟踪加速度的大小以及持续时间,惯性导航系统可以通过将加速度乘以时间来轻松计算出速度是多少。例如,如果 5 秒的加速度为 2.5 m/s²,并且假定初始速度为 0 m/s,则 INS 现在必须具有 12.5 m/s (2.5 m/s2 = 5 s = 12.5 m/s) 的速度。距离也可以计算出来。使用 s = 0.5 × at² 求出,其中 s 是距离,a 是加速度,t 是时间。在这种情况下,假设惯性导航系统在 x 轴上看到加速度,则可以算出它向前移动了31.25 米 (0.5×2.5 m/s²×5s² = 31.25 m)。

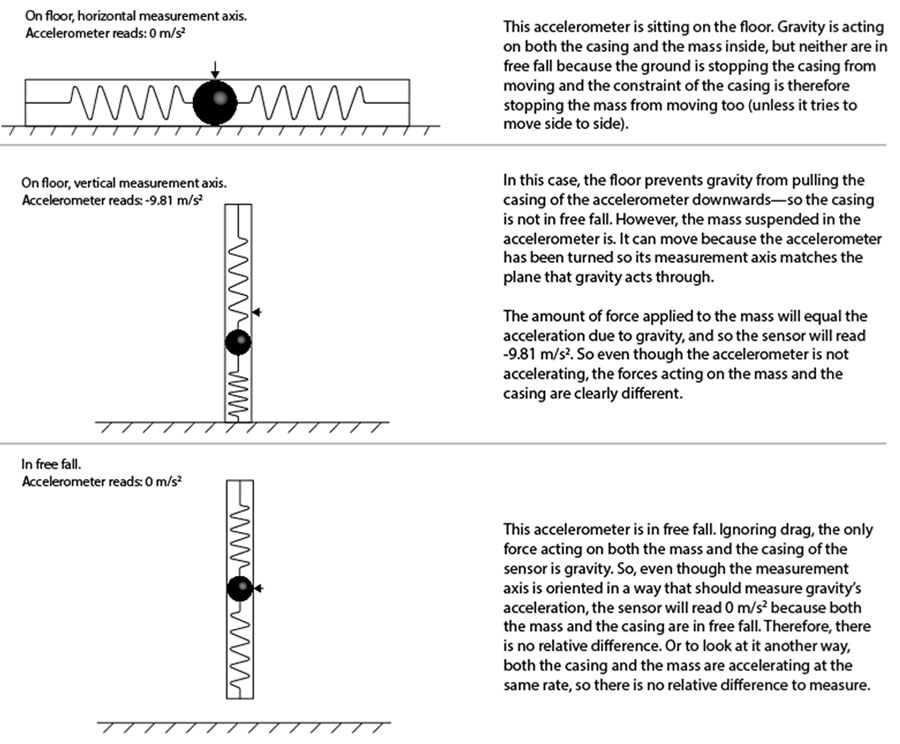

因此,拥有三个加速计非常有用,特别是当它们以相互垂直的方式排列时,因为它们允许 INS 测量 3D 空间中的加速度并计算行驶距离和当前速度。但是,当人们第一次看到从三轴加速计输出的数据时,往往会感到困惑,为什么向下的轴显示 -9.81 m/s² 的加速度?为了回答这个问题,我们需要研究加速计的工作原理以及它们实际测量的是什么。

此时,您可能会想,“等等!之前您说过加速计可以测量加速度”。尽管加速计确实可以测量加速度,但我们不想混淆问题,说加速计实际测量的是相对于自由落体的加速度,这就是为什么静止时垂直加速计的读数为 -9.81 m/s² 的原因。如果还是不明白,不要担心,下一节将对此进行说明。

您无疑听说过艾萨克·牛顿爵士的名字,并记得他写了一些运动定律。牛顿第一定律告诉我们,除非有力作用在物体上,否则它将保持完全静止,或以相同的速度持续运动。换句话说,要使某物运动或改变其速度,我们需要施加力。他的第二条定律描述了物体的加速度与作用在物体上的力以及物体的质量之间的关系。可以总结为力=质量×加速度 (F = ma)。

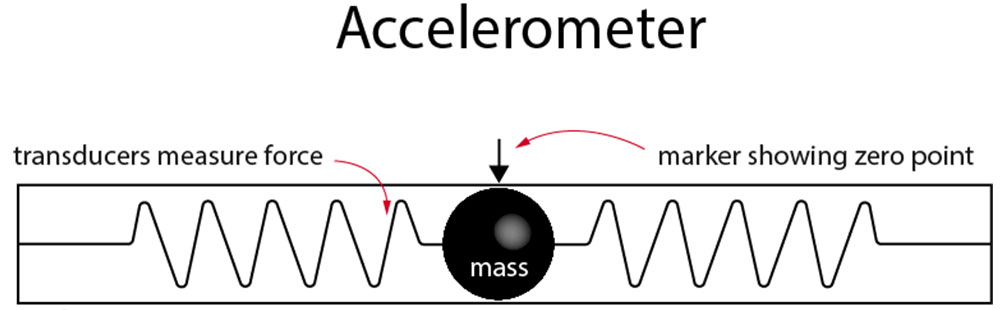

加速计使用牛顿第二运动定律中描述的原理来测量相对于自由落体的加速度。也就是说,它们测量作用在已知质量上的相对力,并以此来计算它必须发生的加速度。为了理解这一点,让我们首先绘制一个简单的加速计。

从上图中,我们可以看到加速计包含一个已知质量,该质量连接到能够测量力的传感器上。但是,请注意,质量被限制在加速计的外壳内,只能向左或向右移动,这定义了加速计的测量轴。

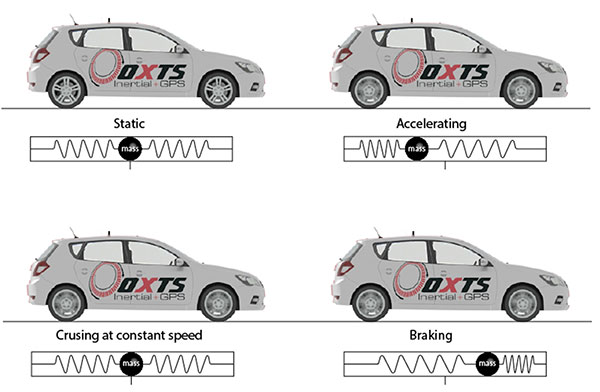

那么,在现实世界中,这是如何工作的呢?下图显示了当我们将加速计放在汽车中时会发生什么情况。汽车以四种状态显示:静态、加速、匀速巡航和制动。您可以看到在每种情况下加速计内部的质量发生了什么。

当汽车静止和匀速巡航时,由于没有力作用在其上(至少测量轴上没有作用力),质量保持在其中心位置。因为质量处于其中心位置,所以传感器检测不到力,因此记录不到加速度。当汽车加速并制动时,质量就会移动。在加速时,它朝传感器的后方移动,而在制动时,它朝着传感器的前方移动。汽车制动和加速的速度越快,质量的位移越远。每当质量发生位移时,传感器就会测量力,并记录一个值。因为传感器知道质量以及作用在该质量上的力,所以它可以轻松计算必须引起质量运动的加速度。

虽然这似乎很合乎逻辑,但它并不能解释为什么垂直放置在地板上的加速度计会产生 9.81 m/s² 的值,即使地板显然没有移动。然而,自由落体的加速度计从天而降时明显正在加速,为何显示零加速?答案见下图。

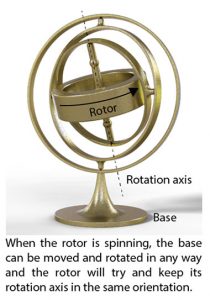

加速度计擅长测量直线运动,但它们不擅长旋转,这就是陀螺仪的用处。陀螺仪根本不关心线性运动,只关心旋转。如前所述,在描述不同的惯性导航系统时,术语陀螺仪可以指不同的东西,这取决于所描述的系统类型。

在传统意义上,陀螺仪采用一个或多个旋转转子,该转子保持在万向架中或悬挂在其他系统中,该系统旨在将其与外部扭矩隔离。 这种陀螺仪之所以起作用,是因为一旦转子旋转,它便希望保持其轴或旋转。 换句话说,如果您通过陀螺仪的旋转轴投影一条线,则无论您如何尝试扭曲和旋转陀螺仪,投影线将始终指向同一点。 显然,如果您可以对其施加扭矩,则可能会使陀螺仪移动,而采用万向节就是要防止这种运动。

万向节使用多个彼此垂直安装的同心环,这些同心环通过正交排列的枢轴连接。假设环没有在万向节中死锁,这种设计可使陀螺仪在三轴中自由旋转。当两个轴对齐时,万向节发生死锁。在这种状态下,万向节具有两个自由度,而不是三个,因此在某个方向上施加的外部扭矩可能会影响旋转轴。

由于陀螺仪的转子要保持其初始旋转轴,因此可以将传感器安装到万向节上,以测量其所连接的外部框架的相对方向变化。通过这种方式,可以保持外部框架相对于陀螺仪轴的方向。左图说明了这一点。

捷联导航仪中使用的陀螺仪不受万向节死锁的影响。那是因为它们不是传统意义上的陀螺仪。而是测量角速度的 MEMS 设备,通常以 °/s(读作:度每秒)为单位。因此,无论 MEMS 陀螺仪指向哪个方向,只要它不围绕其测量轴旋转,就会输出 0°/s 的值。但是,如果陀螺仪绕其测量轴旋转并需要大约 1 秒钟来执行每次旋转,它将输出 360°/s 的值。

是正数还是负数取决于旋转方向。

从中可以看到,就像加速度计一样,陀螺仪本身不会告诉 INS 它的方向。首次通电时,陀螺仪只知道其旋转速度有多快。INS 的工作是跟踪所有这些测量。因此,如果 INS 在绕 z 轴的 0.25 秒内看到 360°/s 的平均速度,它就知道无论指向哪个方向开始,它现在都旋转了 90° (360°/s÷ 0.25 s = 90°)。当然,如果 INS 在运动之前就知道它是朝北的,并且还知道正陀螺值表示顺时针旋转,那么它可以很容易地算出它现在朝东。

就像通常使用三个加速度计一样,INS 通常包含三个陀螺仪,用于测量围绕三个相互垂直轴的旋转。通过这种方式,INS 可以测量其在 3D 空间中的方向。

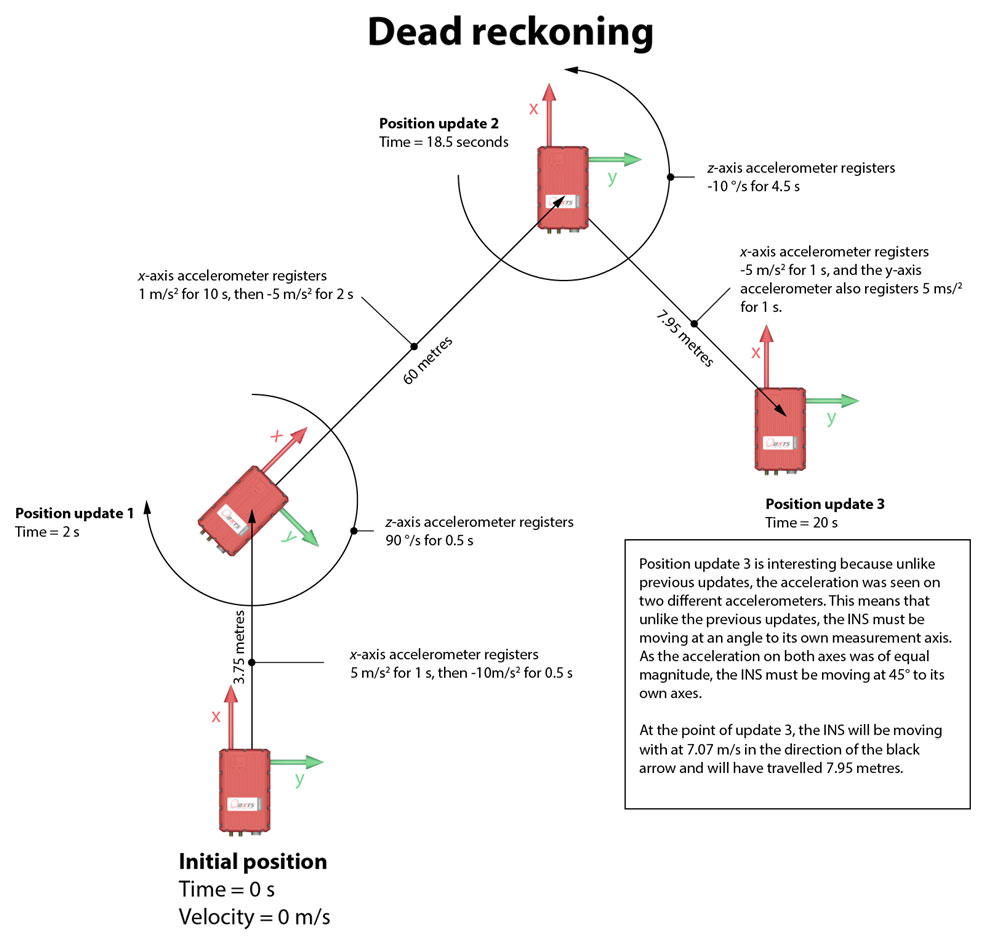

利用从三个加速度计和三个陀螺仪获得的测量值,惯性导航系统可以跟踪其在三维空间中的位置。它使用称为航位推算的过程来执行此操作。航位推算的实际过程非常容易理解;您可以从某些来源(在本案例中为陀螺仪和加速度计)中获取信息,并将它们转换为运动添加到您最后的已知位置,以查看您现在的位置。航位推算的简化 2D 示例如下。

您可以看到,INS 最初是静止的,并且与图像成直角对齐,其 x 轴指向上方。然后,图像显示了其他三个位置以及它们之间的传感器记录的信息。当然,实际上,INS 每秒更新其位置数十或数百次,但是在本例中,仅在发生关键变化时才显示位置更新,以便于理解。

因此,在时间为零时,INS 是静止的(并且不知道它在哪里)。然后,X 轴加速度计上出现 5 m/s² 的加速度 1 秒,其速度为 5 m/s(或 18 km/h)。随后立即完全停止运行 - 在 0.5 秒内检测到 -10 m/s² 的加速度。由于其他传感器上没有记录其他测量值,因此捷联式导航仪可以轻松地确定它沿 x 轴方向移动了 3.75 米。同样,此时 INS 不知道它在哪里,因为我们没有提供任何位置信息。

一旦 INS 在位置更新 1 处停止,z 轴陀螺仪就会在 0.5 秒钟内检测到 90°/s 的值;因此它知道它已经沿顺时针方向旋转了 45°。同样,一旦完成该运动,INS 将再次在 x 轴加速度计上看到加速度。这次是 1m/s²,持续 10 秒,然后是 -5 m/s²,持续 2 秒。使用与以前相同的技术,INS 可以得出结论,现在 INS 从位置更新 1 处以 45° 角前进了 60 米。这就是我们之前谈到的 INS 的位置更新是相对于最后一个已知位置这一事实的含义。

最后一次运动不同于以前的运动。在位置更新 2 中,您可以看到 INS 旋转了,因此其方向与最初的方向相同。但是,当它向位置 3 移动时,我们可以知道 INS 现在正与其测量轴(IMU 参考系)呈一定角度移动 - 以 135° 的方向向后和向右移动。

由于此运动,同时在 x 轴和 y 轴上录得加速度。也没有引起 INS 停止的负加速度 - 因此,尽管加速度计上的测量值在 1 秒后降为零,但导航计算机知道该装置仍然具有速度。在这种情况下,它以 7.07 m/s(约 25 km/h)的速度运动,位置更新 3 发生在 INS 离开位置更新 2 后 1.5 秒。此时,INS 覆盖了 7.95 米。

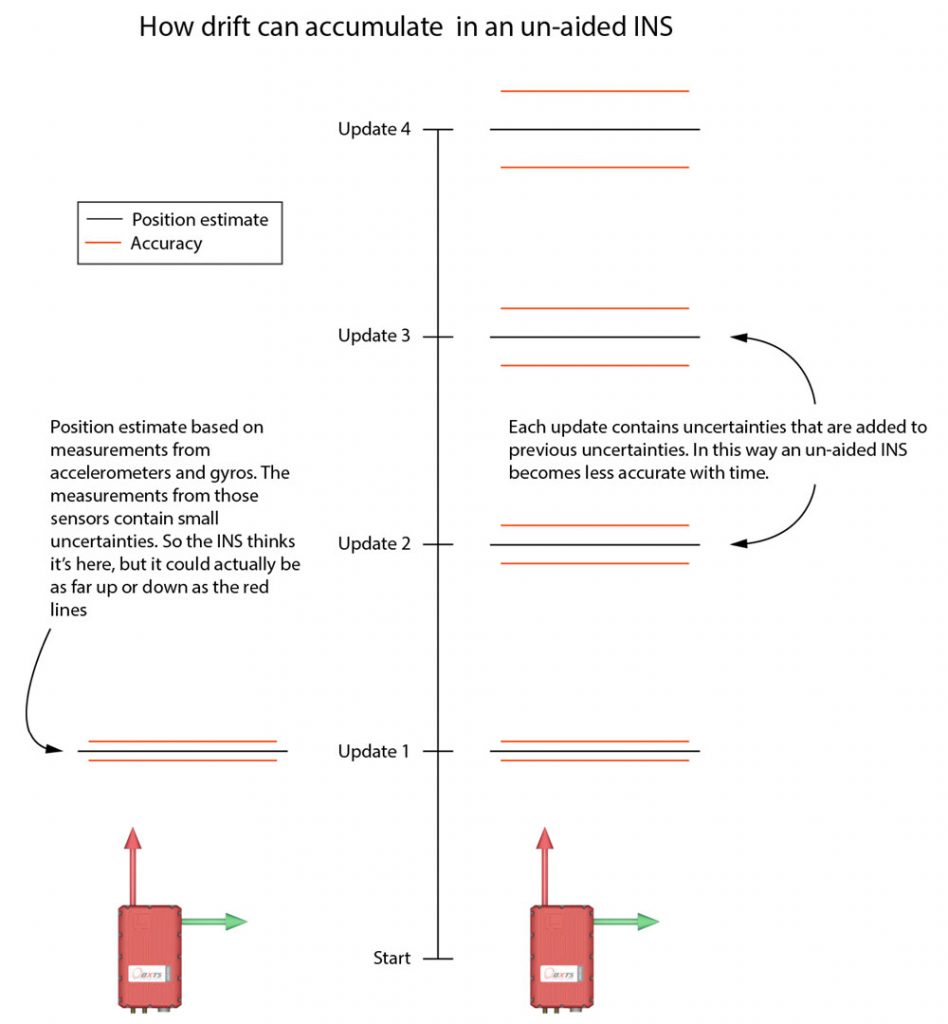

我们尚未涉及的一件事就是漂移,这是基本的无辅助惯性导航系统的致命弱点 - 无辅助意味着仅使用加速度计和陀螺仪测量来计算其位置的系统。漂移是用于描述加速度计和陀螺仪测量中的小误差累积的术语,这些误差逐渐导致 INS 位置估计变得越来越不准确。

很容易理解为什么发生漂移。想象一下,用一根 5 米长的卷尺测量木材的长度。如果您能以 1 毫米的精度读取卷尺上的刻度,则很容易说出这根木材长 4 米 ± 1 毫米。另一方面,如果您只能找到 0.5 米长的卷尺,而您仍然只能以 1 毫米的精度读取它,那么在完成测量并与卷尺一起移动 8 次时,您只能说该木材长 4 米 ± 8 毫米。实际上,您可能根本不会量到 4 m 长。

INS 中的漂移以相同的方式累积。每次读取加速度计或陀螺仪时,读数都会出现微小的误差。如果我们只读取一个读数就可以得出我们加速或转弯的速度,那么这将不是问题。但是,由于导航计算机正在对每个测量结果进行累加,以计算出它是如何从之前的位置估计值移动的,因此微小的误差会随着时间推移而增加。

当然,这是一个非常简化的观点。系统中已进行了大量工作,以尽量减少这些误差的累积,但是并没有摆脱它们存在的事实。然而,这并不意味着惯性导航系统的原理是无用的,或者不如 GPS。远非如此。

在本部分的开头,我们说过漂移是无辅助惯性导航系统的致命弱点,那么辅助导航系统呢?当您将 INS 与 GPS 组合以创建 GPS 辅助 INS(也写作 GPS INS)时,您可以解决漂移问题,并解决影响 GPS 的问题。您可以在这里找到有关 GPS 的章节 …

from : https://www.oxts.com/zh/what-is-gnss/

每天每一小时,我们都被无线电波包围。有些电波(例如电视和广播)为我们带来愉悦,有些电波(如 GPS)则提供宝贵的信息,如果没有这些信息,我们将茫然无措。然而,尽管 GPS 在我们日常生活中很重要,但我们通常对它的工作原理了解甚少。

本文档旨在使您对卫星导航有所了解。内容会比某些解释更深入,但避免了只有系统工程师才需要知道的复杂内容。最后,您将对卫星导航的实际工作方式有深刻了解,更重要的是,知道它可以为您做什么和不能做什么。

现在,GPS 这个词已为普通大众所熟悉,以至于它已成为任何卫星导航系统的代名词,但我们需要小心,GPS 一词实际上是由美国军方创建系统的名称,代表全球定位系统,也有其他系统。例如,俄罗斯的军事系统被称为 GLONASS(全球轨道导航卫星系统),而中国正在开发一种名为”北斗-2”的系统。

在谈及卫星导航系统时,您经常会遇到一个术语 GNSS,它代表全球导航卫星系统。这是用于描述地球上任何以导航为目的传输信号的全球卫星系统的通称。如果您将卫星系统用于测量目的,则区分使用 GPS 或 GLONASS 等术语非常重要,因为每个系统的工作方式略有不同(尽管最终结果似乎相同)。

截至 2017 年,主要的 GNSS 包括:

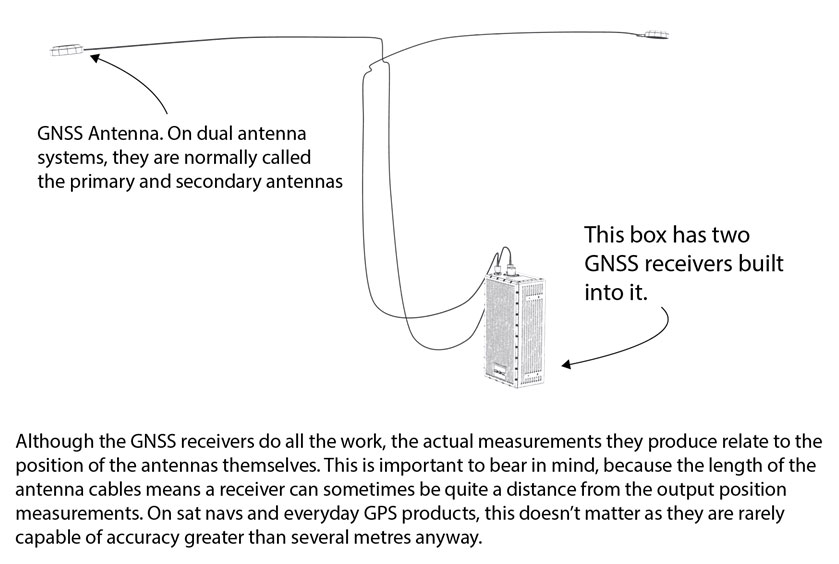

大多数 GNSS 接收器有两个部分:天线以及处理单元或接收器。天线用于接收卫星信号,而接收器则可以感知接收到的信息,并将其转换为我们理解的测量值,例如纬度和经度。

重要的是要认识到,位置、速度和海拔的计算与天线本身有关,与接收器无关。为了解 GNSS 的工作原理,我们需要将 GNSS 分成几个部分,并了解每个部分。由于 GPS 是人们最熟悉的系统,因此让我们来了解一下它,它可以分成三个部分:

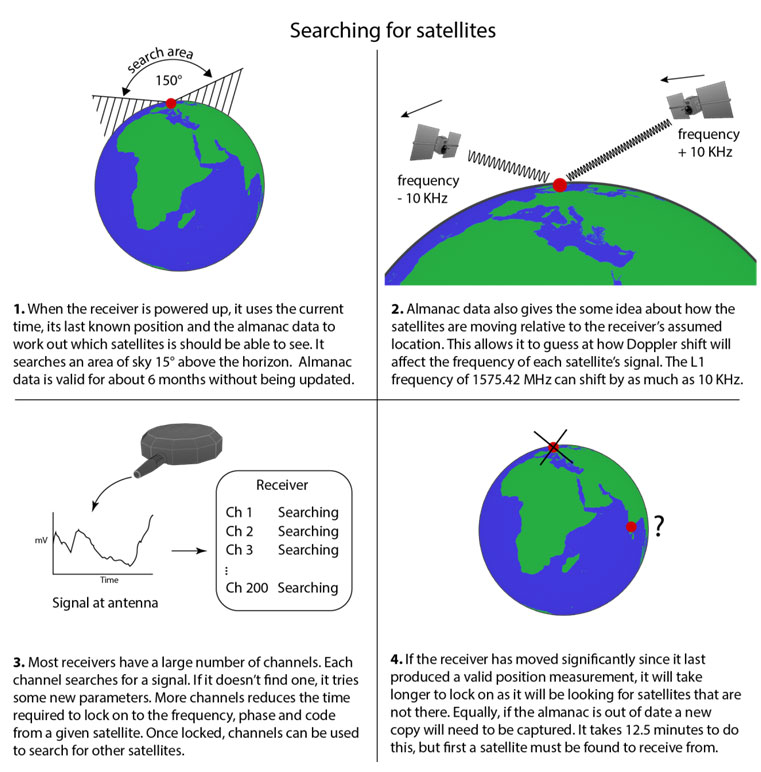

太空段与在轨卫星有关。2015 年,GPS 星座由地球中轨道的 32 颗非对地静止卫星组成,尽管并非所有卫星都处于活动状态。每颗卫星在平均海拔 20,200 公里(即 26,571 公里的轨道半径)处,每 11 小时 58 分钟 2 秒绕轨道运行一圈。

GPS 卫星星座被排列成六个间隔相等的轨道平面,每个平面中不少于四颗卫星。这样的布置可确保几乎在任何时候都可以从地平线上方 15° 看到至少四颗卫星 - 尽管实际上通常能看到更多的卫星。

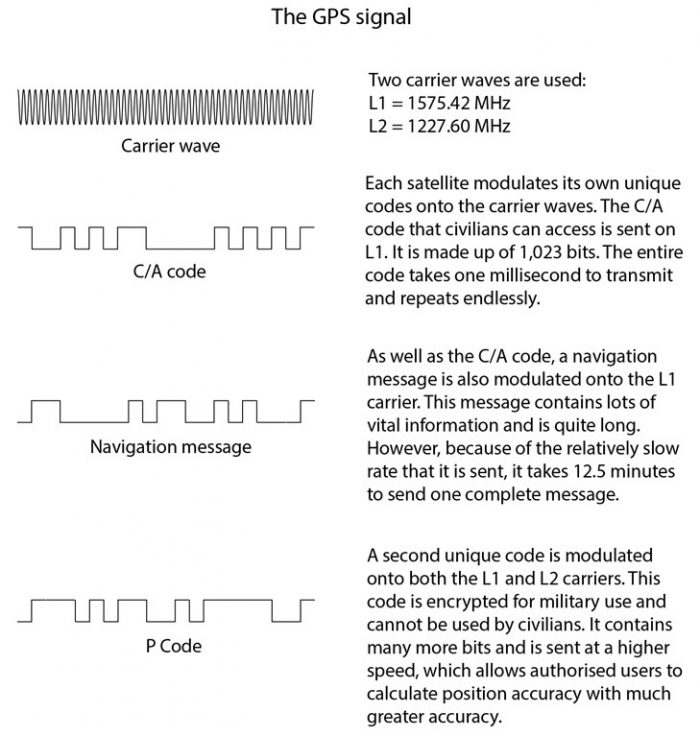

虽然卫星的年限和设计各不相同,但其工作原理保持不变。每个时钟都包含四个基频为 10.23 MHz 的高精度时钟,它们不断在 L 波段传输两个载波,这些载波以光速返回地球,被称为 L1 和 L2。

载波之所以重要,是因为它们将信息从卫星带回地球,正是这些信息使我们的接收器能够确定所处的位置。但是,我们稍后再来了解这是如何完成的。

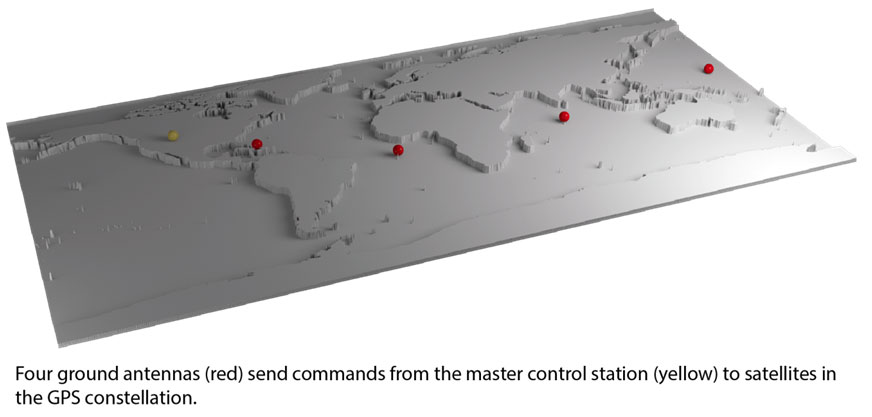

控制段是指位于地球各地(靠近赤道)的若干地面站,这些地面站用于跟踪、控制和向每颗 GPS 卫星发送信息。这是一个重要的部分,因为每颗卫星的时钟同步至关重要 — 整个系统依赖于计时。

发送到每颗卫星的轨道信息也至关重要,因为我们需要这些信息,以便找出发送信息时卫星的位置。所有这些信息都发送到卫星,然后通过 L1 载波导航信息发送到 GPS 接收器。

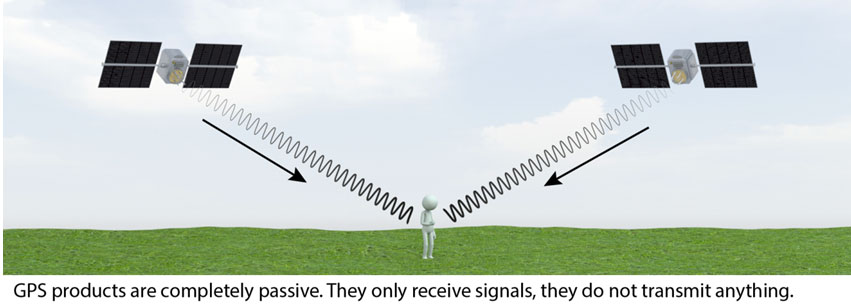

用户段是大多数人感兴趣的部分。此段包括拥有 GPS 接收器的任何人或任何事物;卫星导航、手机、无人机、执法。那么它是如何工作的呢?

正如我们已经看到的那样,有一个卫星群在我们头顶上盘旋,以光速源源不断地将信息流发送到地球。了解它们如何帮助确定我们的位置需要一些时间,但它是基于一个名为三边测量的过程。

在进一步了解之前,我们应该纠正一个普遍的误解。卫星导航或手机内的 GNSS 接收器绝不会向卫星发送任何信息。我们今天使用的接收器完全是被动的 - 它们仅接收信息。当欧洲的伽利略系统投入运行时,其接收器会略有不同,因为它会有一个紧急功能,该功能会在激活后发送信息,但这不适用于正常运行。

当您听到人们谈论被 GPS 跟踪的东西(例如一辆装甲车)时,情况就是这样。车辆上的 GNSS 接收器正在接收来自卫星的信号,并确定其位置。一旦知道了位置,它就会使用其他系统(例如 GSM 数据连接)将该信息发送回某个监测站。

因此,目前,GNSS 接收器通过接收相关在轨卫星发送的信号来工作。使用的信号取决于接收器的类型。GPS 接收器只能使用 GPS 卫星的信号,而 GLONASS 接收器只能使用 GLONASS 卫星的信号。还有另一种接收器实际上可以从两种卫星(GPS 和 GLONASS)接收信号,以增强其测量范围。

现在我们再次来重点谈谈 GPS 接收器。

关于GPS 接收器如何知道您在哪里的简短且简化的回答就是:

当然,这种解释在大多数人的头脑中引起了很多疑问。接收器如何计算信号的传输时间?除非知道信号的发送时间,但这又怎么可能知道呢?什么是三边测量?接收器如何知道卫星发送信号时在哪里?这仅仅是个开始。

好消息是,您无需了解任何这些即可使用 GPS。然而,没有多少信息是多余的,因此,如果您想进一步了解它的工作原理(当您正在收集测量值用于工作时,这可能对您有所帮助),请继续阅读。

理解 GPS 最困难的部分是信号本身。根据时间计算距离非常简单,甚至三边测量(稍后将要介绍)听起来也没有添加几张图时那么棘手。但是 GPS 信号及其工作方式非常复杂。

那么,发送给我们的是什么信息呢?从每颗卫星发送的唯一信号包含两个代码和一条消息:

P 代码已加密供军事使用,因此可以忽略。加密的目的是防止欺骗和控制系统的访问权。顺便说一句,P 代码加密后,被称为 Y 代码。

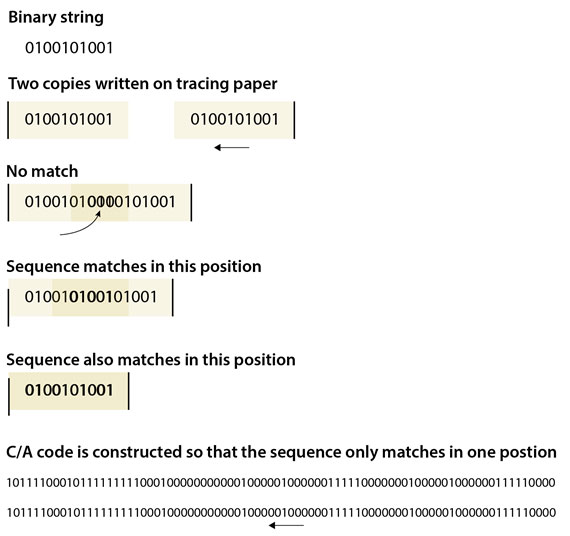

作为平民,我们只对 C/A 代码和导航消息感兴趣。C/A 代码实际上是由 1,023 个位组成的二进制字符串。乍一看,序列似乎是完全随机的,但事实并非如此。序列经过了精心编排,因此,如果将序列写在两块描图纸上并覆盖它们,则只有一个位置可以匹配(如下所示)。

稍后,当介绍如何计算与卫星的距离时,我们将知道为什么 C/A 代码只匹配一个位置。现在,我们需要知道的是每颗卫星发送的 C/A 代码对该卫星都是唯一的,虽然它似乎是一个随机的比特字符串,但事实并非如此。该代码实际上遵循精确的确定性模式,因此通常称为伪随机噪声(PRN)。

导航消息不同于 C/A 代码,因为它包含数据。这包括有关时钟校正、卫星健康状况、星历(精确轨道)数据、电离层模型参数和年历(关于星座中所有卫星的一般信息)数据的信息。由于导航消息中包含的信息量以及传输速度相对较慢,因此发送整个消息需要 12.5 分钟。稍后,我们将详细介绍此消息。

我们需要了解的 GPS 信号的最后部分是载波本身。正如我们已经说过的,每颗卫星传输两个频率-L1在1575.42MHz和L2在1227.60兆赫。所有三个元素(C/A 代码、Y 代码和导航消息)都调制到 L1 载波上,而只有 Y 代码被调制到 L2 载波上。但是,虽然民用用户无法从 L2 载波中解调 Y 代码,但我们可以使用 L2 载波本身,我们稍后将在差分修正中谈到。

C/A 代码以 1.023 Mb/s 的速度调制到载波上。导航消息以 50 b/s 的速度调制到载波上。

接收器开机后需要做的第一件事就是寻找卫星。它是如何做的取决于接收器最后一次锁定 GPS 卫星已有多长时间。这是因为我们已经知道,GPS 星座中的每颗卫星都会发送一条导航消息,并且该消息的一部分是年历,其中包含星座中每颗卫星轨道的大致信息。

年历数据可使用约 6 个月,因此,使用其最近的已知位置和当前时间,接收器可以对应该看到哪些卫星做出合理猜测。之所以这样做,是因为另一种选择是盲目搜索所有卫星,这可能需要一些时间。实际上,这就是为什么一段时间未开机或自上次开机以来已经运送到世界各地的接收器可能要花费大量时间来获取 GPS 锁定的原因所在 - 因为必须盲目搜索 。

假设我们的接收器有有效的年历数据,并且自上次开机以来没有移动太多,它将对当前应该能够看到哪些卫星以及信号频率如何受多普勒频移的影响有一个合理认识。现在,它可以开始从希望从天线接收到的信号中看到的卫星中寻找信号。

接收器首先对信号的频率和 C/A 代码相位进行二维搜索。这并不容易,但作为最终用户,我们不需要对此过于担心。一旦接收器认为它从卫星上找到了信号,便对其进行确认,然后用 PLL(锁相环)和 CLL(代码锁环)锁定在卫星上。然后在解调数据之前搜索位同步。

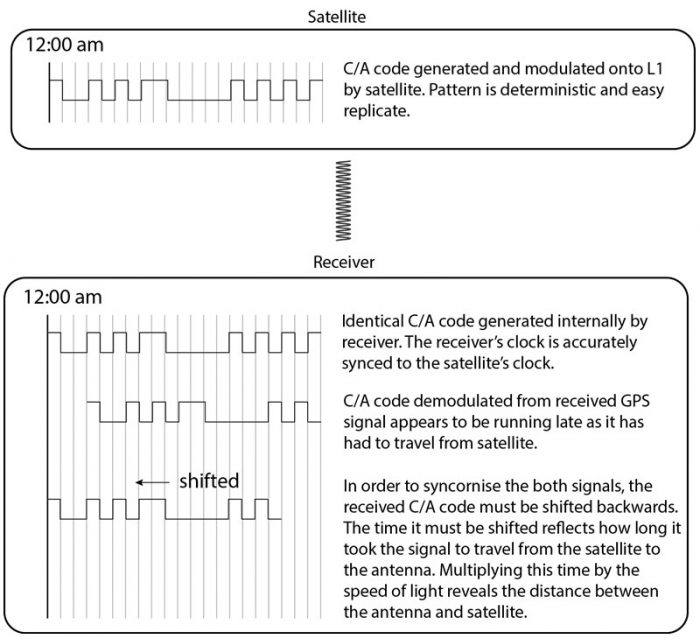

正如我们已经看到的那样,GPS 星座中的每颗卫星都传输唯一的 C/A 代码,这似乎是随机噪声,但实际上是一个确定性序列。因为序列是确定性的,所以 GPS 接收器能够生成与卫星本身完全相同的代码序列。通过在内部生成相同的码型,接收器可以查找卫星正在发射的码型,然后算出与自己的码型相比有多少延迟。

由于采用了精确的时钟同步,它可以做到这一点。例如,假设您和一个朋友站在一片很大的旷野中。您同步手表后,您的朋友同意在正午时分扣动发令枪扳机。然后,您的朋友走到了旷野的另一端。正午时分,他们扣动发令枪扳机,但是根据您的手表,直到正午后四秒,您才听到爆炸声,因为声音必须在旷野中传播。如果我们假设声音速度为 340 m/s,我们可以乘以这个时间,求出您的朋友是在 1360 米远的地方。

接收器和 GPS 卫星的工作方式相似。因为接收器能够准确地将其时钟与卫星时钟同步,并且因为接收器知道达到速度的时间,所以才能计算出卫星的距离。

当然,还需要考虑其他因素,但这就是基本原理。

继续以您和一些朋友在一片旷野中为例,想象您自己站在一个大的正方形旷野中。每个朋友都有一种发出不同声音的方法(启动手枪、敲打乐器、喊叫等)。您同步手表,一个朋友走到旷野的每个角落。从中午开始,他们同意每 10 秒发出一次声音。

现在假设当他们开始发出噪音时,两个声音同时到达,紧接着是另外两个声音。然后,您向延迟的声音方向移动一点。十秒钟后,又一波声音到达,但这次第二对的延迟较短。如果您继续移动,您会来到一个所有四个声音同时到达的位置。如您所知,每个人都站在旷野的一角,那么您也可以算出自己必须正好站在中心。

就 GPS 导航而言,卫星可能不在天空的角落,但是由于星历表数据的存在,我们可以在发送信号时确定它们相对于已知坐标系的精确位置,并使用 C/A 代码,我们还可以计算出距该已知位置有多远。接下来介绍一个名为三边测量的过程。

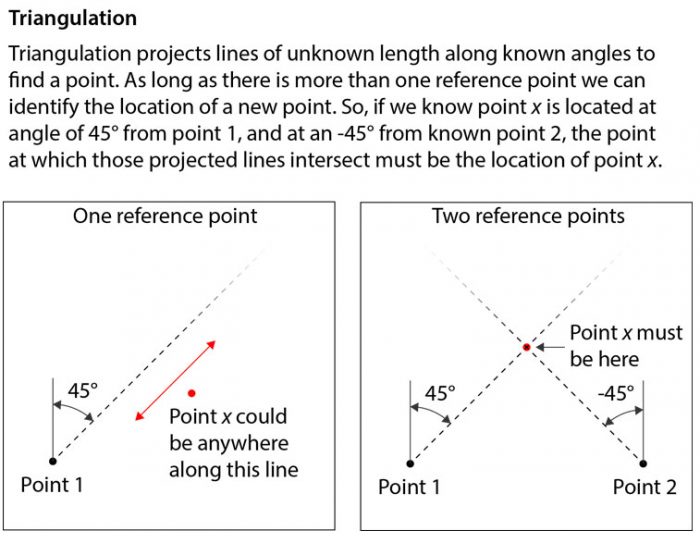

三边测量有点像三角测量。使用三角测量时,您可以通过说一个特定点相对于点 1 的角度为 a,相对于点 2 的角度为 b 来确定这个特定点。以指定角度从每个点绘制的线将相交,并且它们的交点就是我们的新点位置。

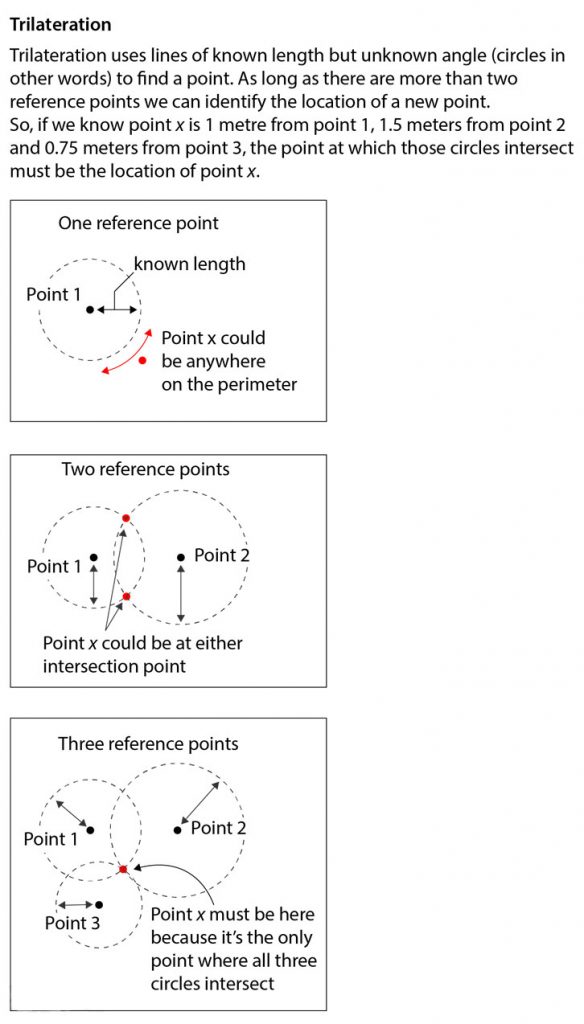

三边测量法的工作方式类似,但使用距离而不是角度来查找点。另一个主要区别是,使用三边测量法时,您至少需要三个参考点,而不是两个,才能将搜索范围缩小到一个位置。

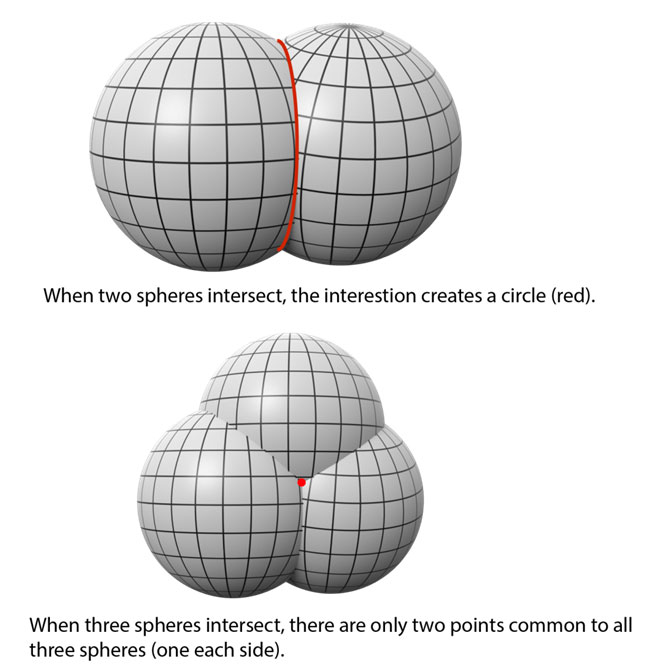

GPS 使用相同的技术,但处理方法略有不同。我们一直在观察的圆圈是二维的。在现实生活中,事物远不止是三维的,这意味着我们的相交圆成为相交球体。

当两个球体相交时,您最终不会得到两个相交点,而是得到一个相交环(想象两个气泡连接在一起)。如果第三个气泡加入,它将在所有三个相交环相交处创建两个点。如下所示。

此时,您可能还记得听说过 GPS 只需三颗卫星即可生成位置测量值。这种说法既是对的,也是错的。从上图中可以清楚地看出,为了使用三边测量法得出单个点,需要第四个球体(向我们展示哪个点是正确的)。但是,由于 GPS 使用以地球为中心的地球固定坐标系,因此可以立即排除其中一个点,因为它恰好位于地球大气层之外。因此,另一点必须是正确的。

因此 GPS 只能使用三颗卫星来生成位置测量值,但是为了实现这一点,其内部时钟必须准确,否则无法正确计算距离。校正内部时钟需要四颗卫星!这就是为什么这种说法既对又错的原因。只要系统使用四颗卫星来校正其内部时钟,它就可以降回三颗卫星,并且仍然可以进行位置估算 — 只是不能永远做到这一点。

术语 SPS 代表标准定位服务,并描述仅基于 C/A 代码的 GPS 位置测量。之所以需要区分是因为并非所有 GPS 位置测量都以相同的方式进行,并且用于计算测量值的方法会影响准确性。

SPS 提供最低精度的 GPS 位置测量,通常在 3-10 米范围内。为了进行 SPS 测量,GPS 接收器锁定四颗或更多颗卫星,然后使用 C/A 码估计到每颗卫星的距离。这些估计称为伪距测量。

使用 SPS,测量精度取决于接收器将其内部生成的 C/A 代码与天线接收到的 C/A 代码正确对准的能力。尽管即使它能够完美地做到这一点,但精度仍然受到系统设计的限制。

在大多数情况下,我们希望达到的最佳对准精度约为位宽度的 1%。由于位以每毫秒 1,023 的速度传输,光每毫秒传输约 300,000 米,因此我们的 1% 对准实现的精度大约为 3 米。但是,某些 L1 接收器可以达到大约 0.6% 的对准度,从而使它们的精度达到 1.8 米。

尽管该精度水平足以满足卫星导航需求,但在许多其他应用中仍需要更高的精度,因此通常需要其他测量技术,例如 DGPS(差分 GPS)和实时运动学(RTK)。

SPS 测量中的大多数误差来自以下事实:接收器无法真正知道卫星信号通过电离层时如何影响其速度。由于导航消息中包含一些估计值,因此可以从中获得一点线索,这使它可以对可能的影响进行猜测,但这只是估计值。在实践中,这意味着延迟乘以的速度并不十分正确 — 这又意味着计算出的伪距也不正确。

允许这样做的唯一方法是测量而不是估计信号速度在通过大气层下降时如何受到影响。这就是差分 GPS 的用武之地。DGPS 可以通过多种方式实现,但是本质上它们使用的技术都相同。

将一个单独的 GPS 接收器(称为基站)放在预先测量的位置并打开。因为已经非常精确地知道基站的位置,所以基站能够将其自己的 GPS 接收器生成的位置测量值与已知坐标进行比较。任何差异都意味着它们从多个卫星之一发出的信号被延迟。系统要做的就是算出应该对每颗卫星进行多少修正,以修正 GPS 位置测量值。

一旦基站知道如何修正来自每个卫星的信号后,便可以与该地区的任何其他 GPS 接收器(通常称为漫游器)共享此信息。这通常使用无线电调制解调器来实现。巡回接收器检查其所看到的卫星是否可进行修正,并在适用的情况下进行应用,即使其不在已知位置,也可提高其伪距测量的准确性。

还有其他方法可以实现 DGPS。不必使用自己的本地基站(您在自己的站点上设置),而是可以通过基于 Web 的服务和数据连接来接收差分修正。在这种情况下,您的接收器(流动站)将以正常方式计算出其位置。然后,它将其位置传输到中央服务器,该服务器计算出离您最近的参考站的位置,然后再从该位置发回差分修正。这样的系统的优点在于,您可以从一个国家的一端行驶到另一端,并获得整个行程的有效修正。

另一种方法是使用称为 SBAS(基于卫星的增强系统)的基于卫星的修正服务。这些工作方式略有不同。已知位置的地球地面站可以对不同地理位置的差分进行修正。然后将这些修正上载到卫星,在那里它们可以广播到任何能够接收它们的接收器。但是,除了接收器需要配备正确的硬件之外,您通常还需要支付订阅费才能解锁修正。

使用 SBAS 服务可以提高接收器的准确性,但不能达到与本地基站相同的程度。使用 DGPS 时,位置测量的精度通常会提高到几十厘米,例如 40 厘米左右。通过 SABS 实现的 DGPS 通常精确到亚米,大约在 50-60 厘米之间。

RTK 代表实时运动学,是另一种提高 GPS 位置测量精度的技术,然而,它是最难理解且实施最密集的技术之一。

我们已经看到,SPS 是 GPS 系统实现的第一个定位,并且使用 C/A 代码实现。如果可以使用差分修正,则可以提高 SPS 精度,因为可以消除卫星信号的时序延迟。使用约为 40 厘米的 DPGS 位置精度是很正常的。RTK 是 DGPS 的下一步,它有两个版本:RTK 浮点解(可达到分米级精度)以及 RTK 整数(可达到厘米级精度)。

要了解任一版本的工作原理,必须了解两点。首先是 RTK 正在改变我们使用民用 GPS 接收器应能实现的规则。它并不是一个被设计成旨在帮助我们的技术系统。相反,GPS 制造商认为这是一种比使用 C/A 代码所要达到的精度更高的方法。要了解的第二点就是,它基于载波本身,而不是基于它们所携带的 C/A 代码或导航消息。

那么它是怎样工作的?我们已经看到,SPS 基于使用 C/A 代码计算出的伪距测量值。接收器通过将其时钟与 GPS 卫星同步,然后为它可以看到的每颗卫星生成自己的 C/A 代码版本来完成此操作。如果它必须将自己的 C/A 代码副本延迟例如 7 毫秒,以匹配在天线上接收到的 C/A 代码,则它知道来自该卫星的信号的传输时间为 7 毫秒,然后就可以算出卫星有多远。

RTK 的最终目的是确定天线和卫星之间有多少个载波。这样做的原因很简单。我们已经看到,每颗卫星都广播了由 1,023 位组成的唯一 C/A 码。该代码以 1.023 Mb/s 的速率发送,这意味着大约每微秒发送一个位。在一微秒内,来自卫星的无线电信号覆盖了大约 300 米的距离。

C/A代码调制到的载波频率更高,但是-1575.42 MHz。这意味着单波覆盖了大约19厘米。如果我们能计算出卫星和天线之间有多少个全波,那么就可以更准确地计算出距离。事实上,如果我们知道有多少个全波,而且也可以测量出部分波(相位角),那么我们就可以非常精确。

RTK 整数和 RTK 浮点解可以被视为在系统中同时运行的两种独立(但相关)的算法。如果 RTK 整数有一个有效的解,则系统将切换至该解(但是 RTK 浮点解算法将继续在后台运行)。如果 RTK 整数随后变得无效,则系统将恢复为 RTK 浮点解,只要载波相位锁没有丢失,就无需再次启动。

那么算法有何不同? RTK 浮点解旨在使用统计方法来识别您可能的位置(提高当前 DGPS 的准确性)。它至少需要与基站一起安装四颗普通卫星,并且(以俗称方式)在围绕卫星旋转的当前位置测量周围寻找一个圆点。与 RTK 整数不同,浮点解算法从不尝试解决歧义问题 — 它仅尝试识别围绕当前位置估计值绘制的圆内最可能的位置。RTK 浮点解的精度大约为 40 厘米,但最多可以提高到 20 厘米。

另一方面,RTK 整数旨在解决歧义问题,只有在解决之后才使用它。它需要五颗普通卫星,并且当找到有效的解决方案时,系统就会知道有 n 个载波以及它与卫星之间的任何部分波。它可以将其测量结果与 19 厘米波长的 0.6% 对准,从而提供约 1 厘米的精度。

常见的误解是,GPS 速度测量是通过测量两次连续位置测量之间移动所需的时间来进行的。这不是测量速度的方法,也是位置精度对速度精度没有影响的原因。

为了计算速度,GPS 接收器实际上使用多普勒频移。因此,它们查看每颗卫星的载波中的频移,并使用该信息来计算速度矢量。因此,您的接收器是否处于 RTK 整数的 SPS 模式并不重要,速度测量将同样准确。

GNSS 有哪些局限性?

总体而言,GNSS 系统非常出色。它们易于使用,不会漂移,并且可以达到较高的准确性。但是,它们并不完美。对于初次使用者来说,为了充分发挥系统的潜能,他们需要清晰、连续的天空视野。如果您在一片旷野中工作,那很棒,但是,如果您要测量城市街道,或者在桥梁和隧道下进行工作,则最多只能得到降低后的精度,而在最坏情况下根本得不到测量值。

此外,虽然 GPS 接收器非常擅长捕获位置和速度测量值,但如果您也对侧倾、俯仰和偏航感兴趣,那就不好了。双天线系统有助于解决其中一些问题,但仍无法提供完整的图像。对于极其动态的操作,根本就不需要分辨率。

如需进一步了解惯性导航系统,请单击此处 什么是惯性导航系统 …

本文翻译了Colin Percival 于2010年在bsdcan的演讲ppt

原文标题:Everything you need to know about cryptography in 1 hour

演讲时间:May 13, 2010

原文在 https://www.bsdcan.org/2010/schedule/attachments/135_crypto1hr.pdf

演讲视频在 https://www.youtube.com/watch?v=jzY3m5Kv7Y8 ( 请自行翻墙 )

Colin Percival 是密码学方面的专家,FreeBSD项目的安全长官,Tarsnap在线备份服务的创始人,scrypt密钥衍生算法的作者,致力于改进软件中密码学的应用,向程序员传播密码学的正确使用。

因为有例如下面这些错误的使用案例:

密码学被攻破通常是由于:

“如果你在输入A-E-S到你的代码里,你已经开始犯错” – Tomas Ptacek

现实:如果你无论如何都要写密码学代码,你最好知道你在干什么

现实:大多数应用程序只需要众所周知的标准模式的一个子集,而这是很容易保证正确的

55分钟后,你应该:

知道在99%的情况下应该怎么做

知道一些常见的错误在哪里

知道当你在做一些非标准的事情的时候,你真的需要咨询一个密码学专家

有时认证和识别在一个步骤中进行:“这条消息自从我写下它之后没有被篡改”和“我是Colin” 可以替换成“这条消息自从Colin写下它之后没有被改过”

在大多数case里,你需要把2个,或者更多的密码学组件合起来使用

对称密码学就是 ,使用相同的key,来把plaintext转换成ciphertext,和把ciphertext转换成 plaintext

非对称密码学就是,这两个方向的转换使用不同的key

理想的密码学组件并不存在,但是如果一个密码学组件被识别出不理想,一般就认为它是被攻破的

一个理想的hash函数H(x)是一个函数映射,把任意长度的输入映射成n-bit的输出, 保证:

抵抗碰撞意味着需要 2^(n/2) 的时间来找到2个输入,使得它们的hash相同

单向意味着给定hash后,需要2^n的时间来找到一个输入,使得它的hash是给定hash

没有保证任何其他性质

特别是: 知道H(x)可能允许一个攻击者计算某些y的H(y)

使用 SHA-256

考虑切换到SHA-3,在未来5-10年内(2010年算起)

使用一个hash,如果你可以安全地分布 H(x),并且想验证不安全地收到的x’实际上等于x

不要使用:MD2 MD4 MD5 SHA-1 RIPEMD

不要把 FreeBSD-8.0-RELEASE-amd64-disc1.iso和CHECKSUM.SHA256放到同一个FTP 服务器上,还以为自己干了件有用的事情

不要尝试把一个hash函数当成对称签名用

对称认证是通过提供一个消息认证码(MAC,message authentication code)来进行的。

一个理想的 MAC fk(x)使用一个key,来把任意长度的输入映射到n-bit的输出,确保需要 2^n 的时间,一个攻击者才能在得到任意 (x, fx(x)) 对的情况下,生成任意 (y,fk(y)) 对。 有时MAC被称作随机函数

与hashing不同,知道 fk(x) 不能使你对另一个key计算出 fk(y),

Flicker的API使用了hashing来认证API请求,他们实际需要的是 MAC

使用 HMAC-SHA256

确保同样的输入,HMAC-SHA256不会生成不同的消息

Amazon和Flicker都做错了

不要使用 CBC-MAC

理论上安全,但是把你的块加密算法暴露给了攻击者

不要使用 Poly1305

太新,除非你是Daniel Bernstein(Poly 1305的发明者),否则你基本不可能做出一个

安全和正确的实现

不要 当验证一个签名的时候,通过timing side channel的形式泄露信息

一个side channel 是攻击者除了ciphertext以外可以获取信息的任何方式

密码系统是以它们的数学设计被定义的,但是side channel 是由于密码系统的人工实现导致的。

最常见的side channel是timing – 你花费多长时间来 加密/解密/签名/验证 一个消息

其他side channel包括:电磁辐射,电力消耗,和微架构特征(例如L1缓存替换,在支持 HyperThreading的Intel CPU上)

intel可能做错了 不要写其运行时间泄露信息的代码

避免 依赖于key,或者依赖于plaintext的表查找

不要有依赖于key,或者依赖于plaintext的分支(if, for, while , foo?bar:baz 等代码指令)

不要想这种代码:

1 | for(int i=0;i<MACLEN;i++){ |

应该这样写

1 | for(int i=0;i<MACLEN;i++){ |

Google Keyczar就做错了

对称加密通常构建在块加密算法的基础之上

一个理想的块加密算法使用一个key来双向地把n-bit的输入x转换成n-bit的输出Ek(x),这样当 知道(x,Ek(x))时,对任意的(x’,k’)!=(x,k),你没法以大于2^-n的概率猜出(x’,Ek’(x’))

有时被称为“随机排列”

通常我们关心的是Ek(x)不透露出 当x!=x’时Ek(x’)的信息。

如果一个攻击者可以通过观察一个块加密算法怎么处理不同key,来获取有用信息,该块加密算法 被认为可被 key相关攻击 (key-related attack)攻破。

使用 AES-256

AES-256有related key攻击漏洞,但是当你把其它事情做对时,这并不是问题

AES-128理论上足够强壮,但是块加密算法很难没有side channel地正确实现 ,

并且key里面的额外bit 在key的一些bit泄露之后是有用的。

不要使用 blowfish

想都不要想使用DES

避免 triple-des(3des)

不要使用块加密算法”raw”,替代地,在一个已经建立的操作模式中使用它(?)。

一个块加密算法操作模式告诉你怎么使用一个块加密算法来保护数据流

在很多case中,plaintext需要被填充到块大小的整数倍,块密码算法操作模式会 告诉你怎么做到这一点

流行的模式有: ECB ,CBC , CFB , OFB,CTR,IAPM,CCM,EAX,GCM …

大多数模式只提供了加密,但也有一些提供了认证

不要使用同时提供加密和认证的模式

想都不要想使用ECB

使用一个MAC(例如HMAC-SHA256)来认证你的加密数据

如果你认为你不需要这么做,咨询一个密码学专家,他会告诉你你为什么是错的。

验证你的加密数据的真实性,在你揭秘数据之前。

一个非对称加密模式使用一个签名key来把plaintext转换成ciphertext,使用一个认证码来把 ciphertext转化成plaintext或者“错误的签名”

签名key不能从认证key算出,但是认证key可以从签名key算出

ciphertext通常由 plaintext加一个签名构成

如果一个攻击者接触到了验证key,并且可以说服你签名任意的plaintext,那就可以认为这个 非对称加密系统被攻破了。

使用 RSASSA-PSS(RSA签名,使用Probabilistic Signature Scheme padding)

使用 2048-bit的RSA key,使用65537作为公钥的公共幂,和SHA256

不要使用 PKCS v1.5 padding

想都不要想 使用不带消息padding的RSA(即RAW)

可能避免: DSA

可能避免:椭圆曲线签名模式

想都不要想 使用相同的RSA key既做认证,又做加密

非对称加密

非对称加密类似于非对称签名,除了方向相反,使用公钥把plaintext转成ciphertext,但是要 使用私钥把ciphertext转成plaintext

一个

大多数非对称加密模式都限制能加密的消息大小到一个很低的数字以下。

使用 RSAES-OAEP(RSA加密,使用Optimal Asymmeric Encryption Padding)

使用2048-bit的RSA key,以65537为幂底数,SHA256和MGF1-SHA256

不要使用 PCKS v1.5 padding

不要使用不带消息padding的RSA

生成一个随机key,用这个key使用对称加密加密你的消息,然后使用非对称加密算法加密你的key

小心避免RSAES-OAEP的timing攻击通道

密码通常被直接用于识别,但是也可以被用于加密或者认证。

尽可能避免密码

使用一个key继承函数,来尽快把密码转成key。

使用PBKDF2,如果你跟随流行趋势

使用scrypt,如果你希望2^8倍地比严肃的攻击者更安全

想都不要想把用户的密码存储在服务器上。绝对不能,就算它们被加密了也不能。

SSL是一个可怕的系统

SSL的复杂性导致它很难别安全地实现

SSL给了攻击者很多攻击选项

SSL要求你决定你想信任什么CA

你相信中国政府吗?

不幸的是,SSL是唯一可行的选项

随客户端分发非对称签名key,并且使用这个key开始你的整个密码系统

使用SSL加密你的网站,Email,和其他公开的标准面向Internet的服务器。

认真地想想你信任哪些CA。

咨询一个密码学专家,如果

QA

本文介绍目前现代密码学的最先进技术,

前半部分主要翻译自 《Cryptographic Right Answers》 ,附上收集的资料,和byron个人的理解。

密码学理论艰深,概念繁多,本人知识水平有限,错误难免,如果您发现错误,请务必指出,非常感谢!

按照优先级,应该选择:

(1) 首选 NaCl库,或者libsodium库,使用里面的crypto_secretbox()/crypto_secretbox_open() 函数

(2) Chacha20-Poly1305 算法

(3) AES-GCM 算法

适用场景:当你需要避免把明文数据在网络上传输的时候。

以上3种算法,都是AEAD类的算法,AEAD是2015年最好的选择。

其中的(2)和(3)在结构上类似:一个流加密模式的算法,配合一个多项式结构的MAC。

(2)是一个流加密算法,配合一个为通用cpu优化的MAC算法,

对密码学库的实现者来说,Poly1305也比GCM更容易安全地实现。

AES-GCM是工业标准(TLS目前主要用的就是AES-GCM),现代CPU通常都有专门为AES-GCM设计的硬件指令,但是在没有硬件指令支持的CPU上(比如32位的arm),(3)性能低于(2)。

此外,应该

选择使用256bit长度的密钥

适用场景:只要你在使用密码学,你就应该注意对称密钥长度

请记住:不要把对称加密(如AES)的key长度,和非对称加密(如RSA)的key长度搞混淆了,对称加密的key通常比非对称加密的key短多了。

下表对比了相同安全程度时,不同算法的密钥长度,单位:bit

| Symmetric | ECC | DH/DSA/RSA |

|---|---|---|

| 80 | 163 | 1024 |

| 112 | 233 | 2048 |

| 128 | 283 | 3072 |

| 192 | 409 | 7680 |

| 256 | 571 | 15360 |

此外,应该

应该选择 HMAC 类的算法

适用场景:安全加固一个API,如各种开放API的调用方认证

如果对一个API,你需要做认证(authenticating),但是不需要做加密(encrypting),记得千万不要自己发明算法,你自己发明的MAC算法基本都有安全漏洞,如果不信,请Google一下 “长度扩展攻击”

长度扩展攻击

Flickr的漏洞案例

同时,必须要注意的是,要使用一个常数时间字符串对比算法(这个地方和码农的常识完全相反,请务必留意)

此外,应该

应该选择 SHA2 类的算法:: SHA-256, SHA-384, SHA-512, SHA-512/256

优先使用 SHA-512/256,SHA-512/256这个算法把 SHA-512 的512bit输出截短到256bit,避开了length extension 攻击。

同时,目前SHA-2是很安全可靠的,你不需要升级到SHA-3.

此外,应该

应该使用256 bit的随机值

一定要使用 /dev/urandom,请认准这个

此外,应该

按照优先级顺序,选择:

此外,应该

应该使用NaCl库

适用场景:当你需要加密消息,发给陌生人,并且对方异步接收消息,做离线解密时。这是一个很窄的应用案例,这种用法有个名字叫*电子信封(digital envelope)*,典型比如gpg加密文件后发送。

这条是几条之中最难做正确的,不要使用底层的密码学库,比如OpenSSL或者BouncyCastle。

你应该停止使用RSA,并且切换到椭圆曲线类体制,原因是:

如果你必须使用RSA,一定要使用RSA-OAEP with SHA256,指数使用 65537

应该使用NaCl,Ed25519,或者RFC6979

应用场景:如果你在设计一种新的比特币,或者一个给Ruby Gems或者Vagrant imges文件签名的系统,或者数字版权保护系统(DRM),其中一系列的文件需要离线做认证;

或者你在设计一个加密消息传输层

上一条的内容在此处全部适用。

在10+年做付费软件安全评估的工作经历中,我只有屈指可数的几次,遇到使用RSA-PSS的用户,RSA-PSS是一个学术界的推荐算法。

过去10年,非对称签名最主要的应用场景是比特币,和前向安全的密钥协商(TLS协议里面的ECDHE)。

其中最主要的算法全都是基于椭圆曲线体制的。务必警惕新出现的使用RSA签名的系统,很有可能有问题。

在过去几年中,业界有一种趋势:放弃传统DSA签名,改为难以误用的确定性签名体制,其中的EdDSA(不要和ECDSA搞混了喂!)和RFC6979是最好的例子。

这种趋势的主要是受到2010年索尼PlayStation 3的 ECDSA私钥被破解事件的影响,在这个案例中,索尼公司的码农错误地把一个随机数重复使用来做ECDSA签名,形成了漏洞,使得破解者据此直接把私钥算出来了。

确定性签名体制在设计中不再依赖随机数生成器,因此彻底避开此类误用。所以你应该优先使用确定性签名体制。

应该使用NaCl,Curve25519,或者DH-2048

适用场景:如果你在设计加密消息传输系统,并且无法使用固定对称密码

这是很棘手的一条,主要考量如下:

DH(密钥协商)算法确实很难用,但是它很重要。

srand(time())的密钥协商模式(肯定有漏洞)应该使用OpenSSL,或者Google的BoringSSL,或者直接使用 AWS的 ELB

此处网站安全,指的是让网站支持HTTPS协议。

如果你不能把这个任务交给Amazon的云服务去做,把难题留给Amazon去解决,那么OpenSSL目前仍然是正确选择。

应该使用TLS

适用场景:如果你以为自己理解了前面关于公钥加密的介绍。。。

通常,在你设计了自己的RSA协议之后的1至18个月,你肯定会发现,你犯了某个错误,使你的协议没有任何安全性。

比如Salt Stack,Salt Stack的协议使用了 e=1 的RSA 公钥。。。

听起来,TLS有下面这些黑历史:

但是,你仍然应该使用TLS做传输协议,因为:

应该使用Tarsnap

本文的内容比较新,相关中文资料极少,因此文中的名词对读者可能有点陌生,故byron这里介绍一下文中提到的一些名词:

http://nacl.cr.yp.to/

是密码学学术权威 Daniel J. Bernstein教授 设计的一个密码学算法库,2008年发开始公布。

NaCl的特点是:api简洁而易用,高性能,高安全性,主要用于网络通信,加密,解密,签名等,NaCl提供了构建高层密码学工具的核心功能。

https://download.libsodium.org/doc/

libsodium是对NaCl库的一个分支,进一步改进接口易用性,和可移植性。

https://www.imperialviolet.org/2014/02/27/tlssymmetriccrypto.html

AEAD的概念: 在通常的密码学应用中,Confidentiality (保密) 用加密实现,Message authentication (消息认证) 用MAC实现。

这两种算法的配合方式,引发了很多安全漏洞,过去曾经有3种方法:1. Encrypt-and-MAC 2.MAC-then-Encrypt 3.Encrypt-then-MAC ,后来发现,1和2都是有安全问题的,所以,2008年起, 逐渐提出了“用一个算法在内部同时实现cipher+MAC”的idea,称为AEAD(Authenticated encryption with additional data)。

在AEAD这种概念里,cipher+MAC 被 一个AEAD算法替换。

http://en.wikipedia.org/wiki/Authenticated_encryption

ChaCha20-poly1305是一种AEAD,提出者是Daniel J. Bernstein教授,针对移动互联网优化,目前Google对移动客户端的所有流量都使用ChaCha20-Poly1305

AES-GCM是一种AEAD,是目前TLS的主力算法,互联网上https流量的大部分依赖使用AES-GCM。

| Chip | AES-128-GCM speed | ChaCha20-Poly1305 speed |

|---|---|---|

| OMAP 4460 | 24.1 MB/s | 75.3 MB/s |

| Snapdragon S4 Pro | 41.5 MB/s | 130.9 MB/s |

| Sandy Bridge Xeon (AESNI) | 900 MB/s | 500 MB/s |

关于AES-CBC,在AES-GCM流行之前,TLS主要依赖AES-CBC,而由于历史原因,TLS在设计之初固定选择了MAC-then-Encrypt结构,AES-CBC和MAC-then-encrypt结合,为选择密文攻击(CCA)创造了便利条件,TLS历史上有多个漏洞都和CBC模式有关:

http://en.wikipedia.org/wiki/SHA-2

http://cr.yp.to/ecdh.html

Curve25519 是目前最高水平的 Diffie-Hellman函数,适用于广泛的场景,由Daniel J. Bernstein教授设计。

由于NIST P-256的设计过程不透明,有来历不明的参数,被广泛怀疑有后门,所以设计了Curve25519,Curve25519的设计过程完全公开,没有任何来历不明的参数。

部署情况:http://ianix.com/pub/curve25519-deployment.html

http://ed25519.cr.yp.to/

Ed25519是一个数字签名算法,

前向安全性( Perfect Forward Secrecy ) http://vincent.bernat.im/en/blog/2011-ssl-perfect-forward-secrecy.html

前向安全性指的是,如果攻击者抓取并保存流量,那么将来私钥泄露后,攻击者也无法利用泄露的私钥解密这些流量。

http://en.wikipedia.org/wiki/Diffie%E2%80%93Hellman_key_exchange

在任何一本密码学教材里面都会重点介绍的

针对Timing attack,http://en.wikipedia.org/wiki/Timing_attack (这种攻击真是脑洞大开!)

当一个算法的运行时间和输入数据有关的时候,可以根据运行时间这一信息,破解出密钥等。

典型的,比如要验证一个对称签名,如果你用了C库里面的memcmp(),那你就会被timing attack方式攻击。

因此,涉及到密码学数据的memcmp,必须要用运行时间和输入无关的函数,比如OpenSSL库里面的CRYPTO_memcmp()

from: